GNU Guix

В этом документе описывается GNU Guix версии 1.4.0 — менеджер пакетов, написанный для системы GNU.

This manual is also available in Simplified Chinese (see GNU Guix参考手册), French (see Manuel de référence de GNU Guix), German (see Referenzhandbuch zu GNU Guix), Spanish (see Manual de referencia de GNU Guix), Brazilian Portuguese (see Manual de referência do GNU Guix), and Russian (see Руководство GNU Guix). If you would like to translate it in your native language, consider joining Weblate (see Тестирование Guix.).

Table of Contents

- 1 Введение

- 2 Установка

- 3 Установка системы

- 4 System Troubleshooting Tips

- 5 Начиная

- 6 Управление пакетами

- 7 Каналы

- 7.1 Указание дополнительных каналов

- 7.2 Использование отдельного канала Guix

- 7.3 Копирование Guix

- 7.4 Аутентификация канала

- 7.5 Каналы с заменителями

- 7.6 Создание канала

- 7.7 Пакетные модули в поддиректории

- 7.8 Объявление зависимостей канала

- 7.9 Указание авторизаций канала

- 7.10 Основной URL

- 7.11 Написание новостей канала

- 8 Разработка

- 9 Программный интерфейс

- 10 Утилиты

- 10.1 Запуск

guix build - 10.2 Вызов

guix edit - 10.3 Вызов

guix download - 10.4 Вызов

guix hash - 10.5 Вызов

guix import - 10.6 Вызов

guix refresh - 10.7 Invoking

guix style - 10.8 Вызов

guix lint - 10.9 Вызов

guix size - 10.10 Вызов

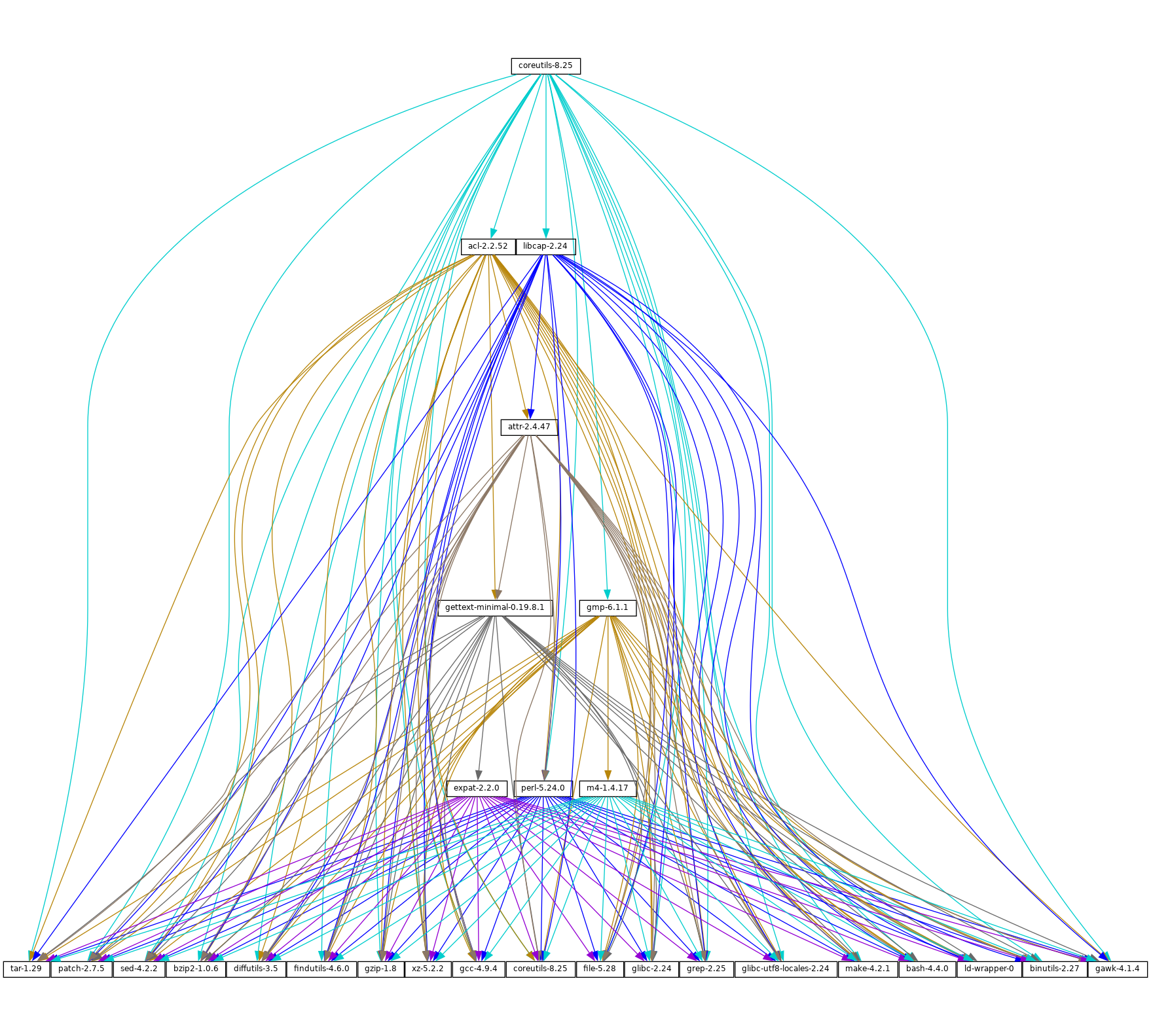

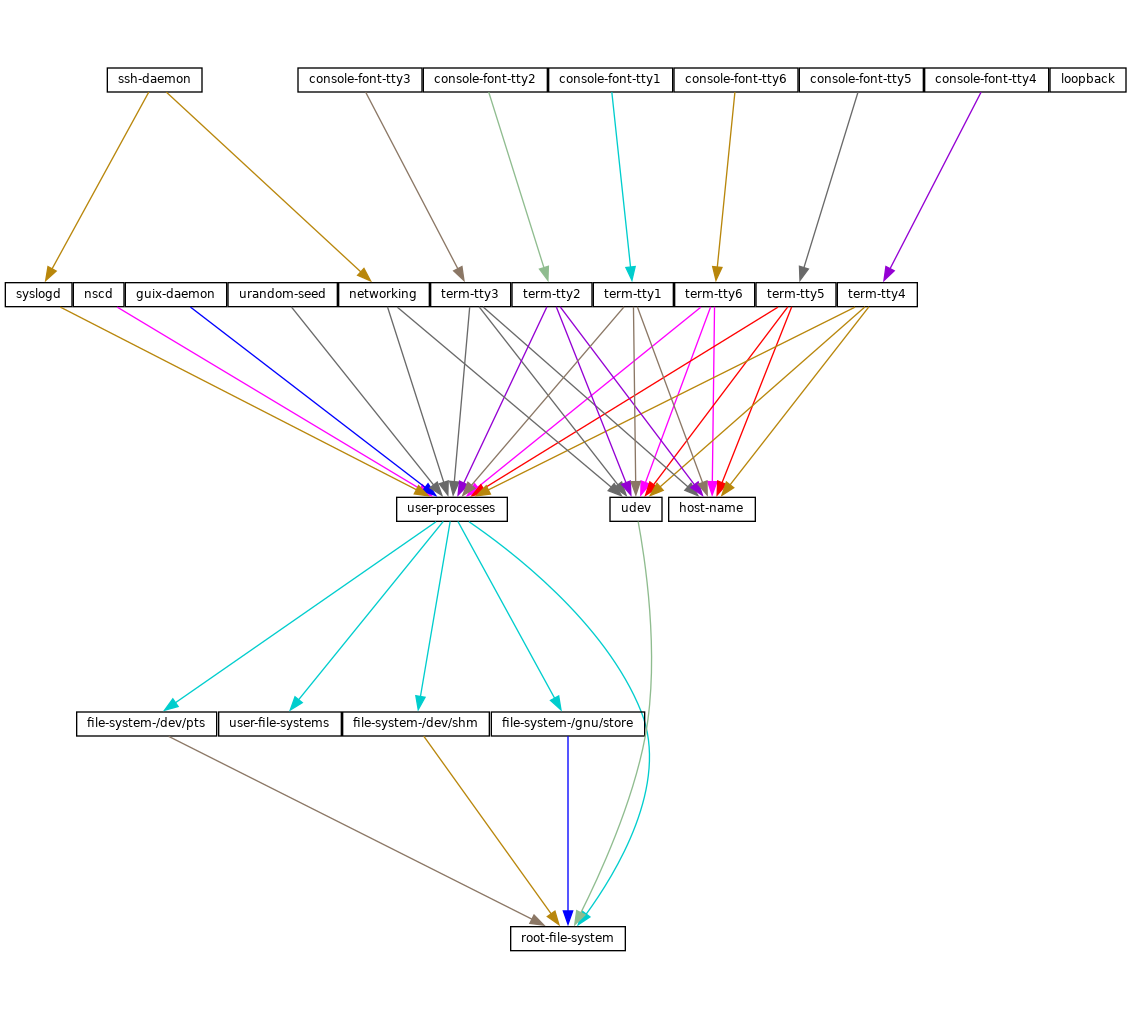

guix graph - 10.11 Вызов

guix publish - 10.12 Вызов

guix challenge - 10.13 Вызов

guix copy - 10.14 Вызов

guix container - 10.15 Вызов

guix weather - 10.16 Вызов

guix processes

- 10.1 Запуск

- 11 Foreign Architectures

- 12 Конфигурирование системы

- 12.1 Использование системы конфигурации

- 12.2

operating-systemReference - 12.3 Файловые системы

- 12.4 Размеченные устройства

- 12.5 Swap Space

- 12.6 Учётные записи пользователей

- 12.7 Раскладка клавиатуры

- 12.8 Региональные настройки

- 12.9 Сервисы

- 12.9.1 Базовые службы

- 12.9.2 Запланированное исполнения задач

- 12.9.3 Ротация логов

- 12.9.4 Networking Setup

- 12.9.5 Сервисы сети

- 12.9.6 Автоматические обновления

- 12.9.7 Оконная система X

- 12.9.8 Сервисы печати

- 12.9.9 Сервисы рабочего стола

- 12.9.10 Звуковые сервисы

- 12.9.11 Сервисы баз данных

- 12.9.12 Почтовые сервисы

- 12.9.13 Сервисы сообщений

- 12.9.14 Сервисы телефонии

- 12.9.15 File-Sharing Services

- 12.9.16 Сервисы мониторинга

- 12.9.17 Сервисы Kerberos

- 12.9.18 LDAP Сервисы

- 12.9.19 Веб-сервисы

- 12.9.20 Сервисы сертификатов

- 12.9.21 Сервисы DNS

- 12.9.22 VNC Services

- 12.9.23 VPN-сервисы

- 12.9.24 Сетевые файловые системы

- 12.9.25 Samba Services

- 12.9.26 Длительная интеграция

- 12.9.27 Сервисы управления питанием

- 12.9.28 Сервисы аудио

- 12.9.29 Сервисы виртуализации

- 12.9.30 Сервисы упраления версиями

- 12.9.31 Игровые службы

- 12.9.32 Службы подключения PAM

- 12.9.33 Сервисы Guix

- 12.9.34 Службы Linux

- 12.9.35 Сервисы Hurd

- 12.9.36 Разнообразные службы

- 12.10 Программы setuid

- 12.11 Сертификаты X.509

- 12.12 Служба выбора имён

- 12.13 Начальный RAM-диск

- 12.14 Настройка загрузчика

- 12.15 Invoking

guix system - 12.16 Invoking

guix deploy - 12.17 Running Guix in a Virtual Machine

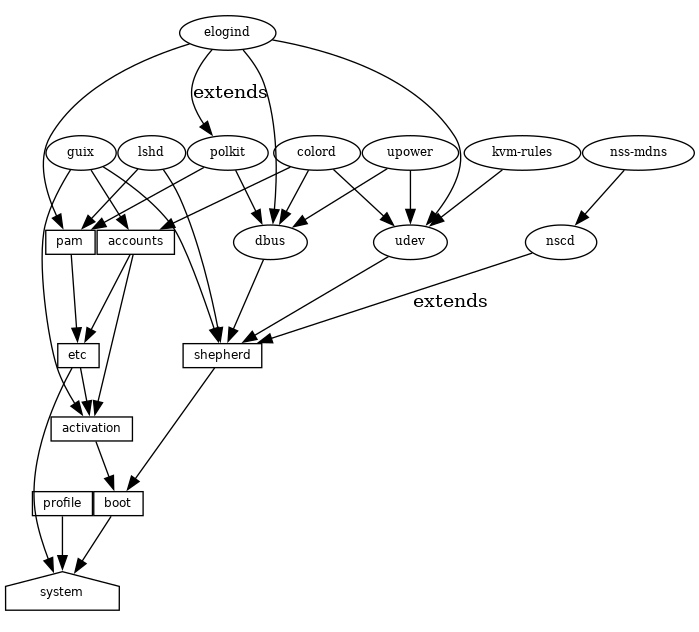

- 12.18 Создание служб

- 13 Home Configuration

- 14 Документация

- 15 Platforms

- 16 Creating System Images

- 17 Установка файлов отладки

- 18 Using TeX and LaTeX

- 19 Обновления безопасности

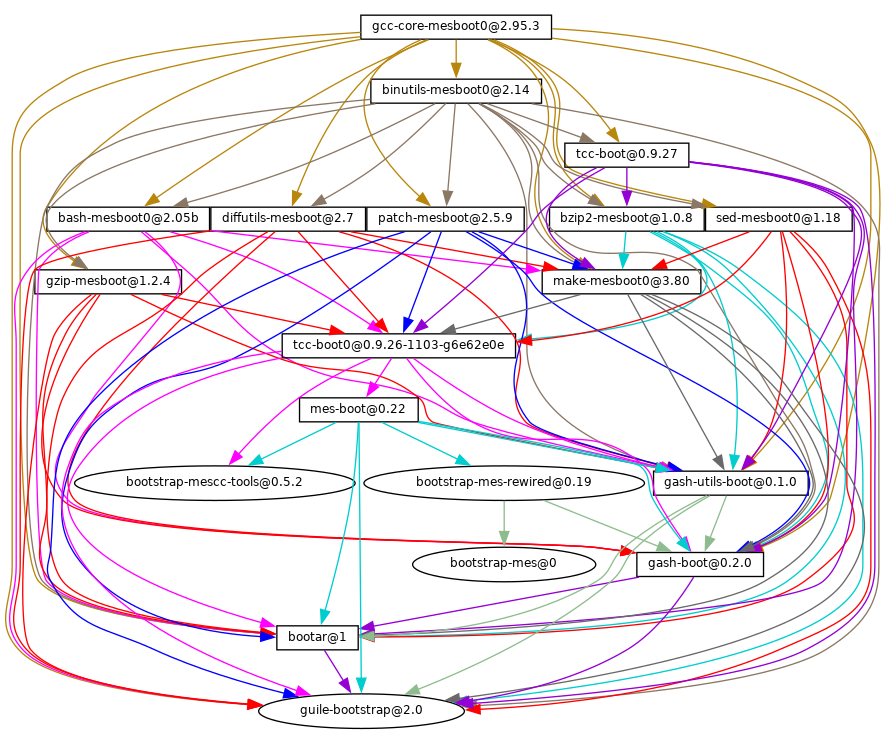

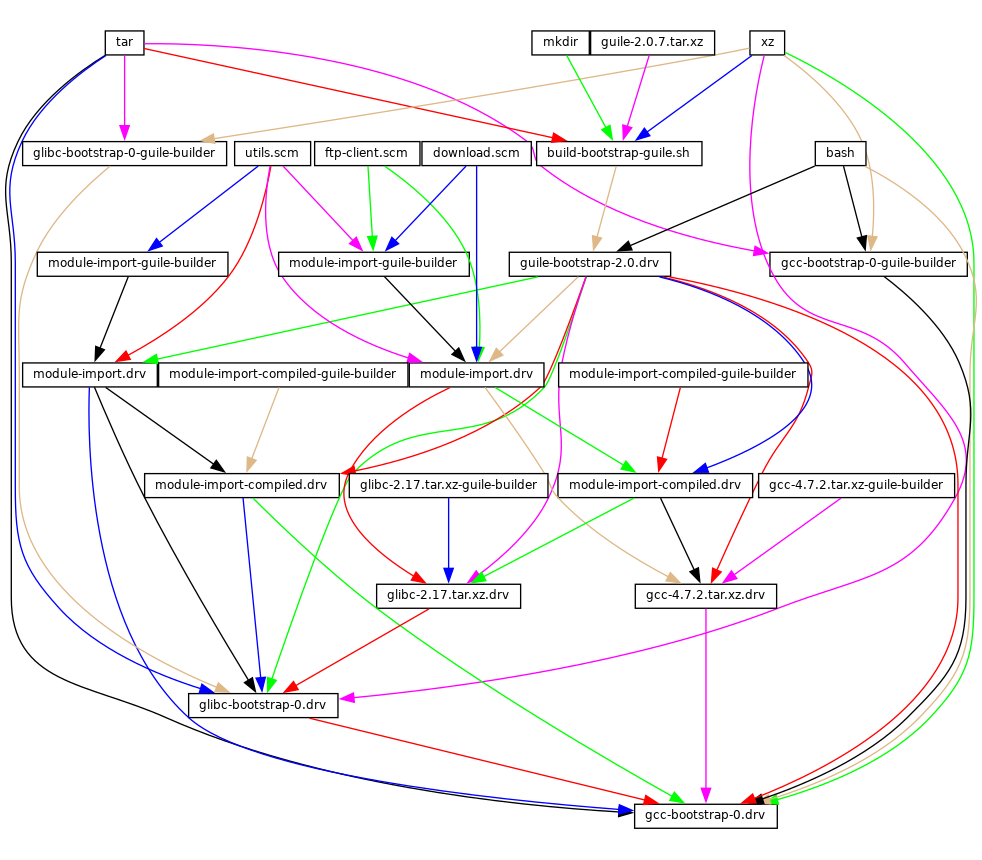

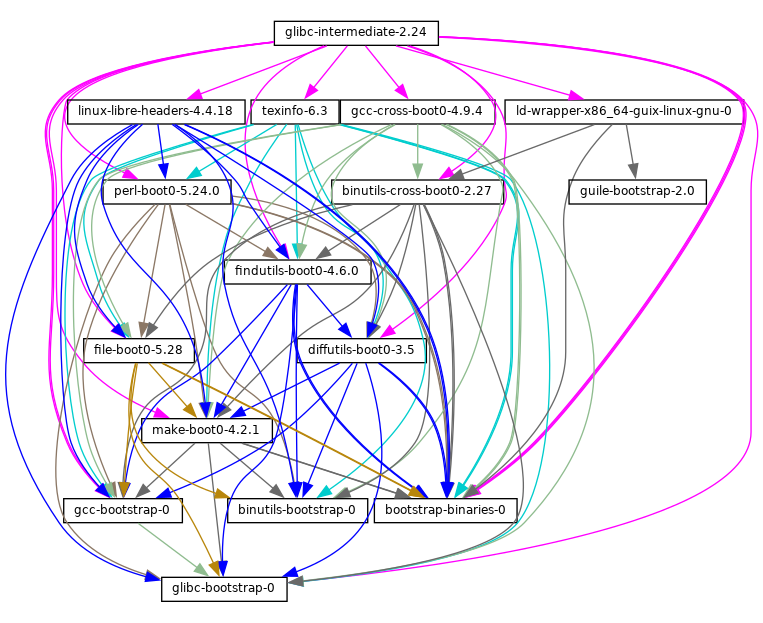

- 20 Начальная загрузка

- 21 Портирование на новую платформу

- 22 Содействие

- 22.1 Сборка из Git

- 22.2 Запуск Guix перед его установкой

- 22.3 Совершенная установка

- 22.4 Принципы опакечивания

- 22.5 Стиль кодирования

- 22.6 Отправка исправлений

- 22.7 Отслеживание ошибок и патчей

- 22.8 Доступ к коммитам

- 22.9 Обновление пакета Guix

- 22.10 Writing Documentation

- 22.11 Тестирование Guix.

- 23 Благодарности

- Appendix A Лицензия свободной документации GNU

- Термины и указатели

- Программный индекс

1 Введение

GNU Guix1 — это утилита для управления пакетами и дистрибутив системы GNU. Guix позволяет непривилегированным пользователям устанавливать, обновлять и удалять программные пакеты, откатываться до предыдущих наборов пакетов, собирать пакеты из исходников и обеспечивает создание и поддержку программного окружения в целом.

Вы можете установить GNU Guix поверх существующей системы GNU/Linux, и она дополнит функции системы новой утилитой, не внося помехи (see Установка). Или можно использовать отдельную операционную систему — Guix System2. See Дистрибутив GNU.

Next: Дистрибутив GNU, Up: Введение [Contents][Index]

1.1 Управление программным обеспечением Guix Way

Guix предоставляет интерфейс командной строки для управления пакетами (see Управление пакетами), инструменты, которые помогают в разработке программного обеспечения (see Разработка), более сложные утилиты командной строки (see Утилиты), а также программный интерфейс Scheme (see Программный интерфейс). Его демон сборки отвечает за сборку пакетов по запросам пользователей (see Настройка демона) и за скачивание компилированных бинарников из авторизованных ресурсов (see Подстановки).

Guix включает определения пакетов для множества проектов GNU и не-GNU, каждый из которых уважает свободу пользователя в работе за компьютером. Он расширяемый: пользователи могут писать свои собственные определения пакетов (see Описание пакетов) и делать их доступными как независимые пакетные модули (see Пакетные модули). Он также настраиваемый: пользователи могут получать специальные определения пакетов из существующих, в том числе через командную строку (see Параметры преобразования пакета).

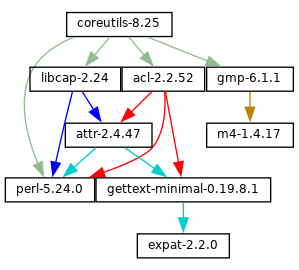

Под капотом Guix работает как функциональный пакетный менеджер — принцип, впервые введённый Nix (see Благодарности). В Guix процесс сборки и установки пакета рассматривается как функция в математическом смысле. Эта функция принимает входные данные, как например, скрипты сборки, компилятор, её результат зависит только от входных данных, и он не может зависеть от программ или скриптов, которые не подаются на вход явным образом. Функция сборки всегда производит один результат, когда получает один и тот же набор входных данных. Она не может как-либо изменять окружение запущенной системы; например, она не может создавать, изменять или удалять файлы за пределами её директорий сборки и установки. Это достигается так: процесс сборки запускается в изолированном окружении (или контейнере), в котором видны только входные данные, заданные явно.

Результат работы функций сборки пакетов кешируется в файловой системе в специальной директории, называемой склад (see Хранилище).Каждый пакет устанавливается в собственную директорию склада, по умолчанию — под /gnu/store. Имя директории содержит хеш всех входных данных, используемых для сборки этого пакета, так что изменение входных данных порождает различные имена директорий.

Этот подход является принципиальным, на нём основаны ключевые особенностей Guix: поддержка транзакционного обновления пакета и откаты, установка для отдельного пользователя, сборка мусора от пакетов (see Особенности).

Previous: Управление программным обеспечением Guix Way, Up: Введение [Contents][Index]

1.2 Дистрибутив GNU

Guix поставляется с дистрибутивом системы GNU, полностью состоящим из свободного программного обеспечения 3. Дистрибутив можно установить отдельно (see Установка системы), но также можно установить Guix в качестве пакетного менеджера поверх установленной системы GNU/Linux (see Установка). Когда нам нужно провести различие между ними, мы называем самодостаточный дистрибутив Guix System.

Дистрибутив предоставляет основные пакеты GNU, такие как GNU libc, GCC и

Binutils, а также многие приложения GNU и не-GNU. Полный список доступных

пакетов можно просмотреть по

онлайн или запустив

guix package (see Вызов guix package):

guix package --list-available

Наша цель — предоставить состоящий на 100% из свободного программного обеспечения рабочий дистрибуив Linux или другие варианты GNU. Мы ориентируемся на продвижении и полноценной интеграции компонентов GNU и поддержке программ и утилит, которые помогают пользователям реализовать их свободы.

Пакеты в данные момент доступны для следующих платформ:

x86_64-linuxархитектура Intel/AMD

x86_64с ядром Linux-Libre.i686-linuxархитектура Intel 32-bit (IA32) с ядром Linux-Libre.

armhf-linuxАрхитектура ARMv7-A с hard float, Thumb-2 и NEON, используя двочиный интерфейс приложений EABI hard-float (ABI), с ядром Linux-Libre.

aarch64-linuxпроцессоры little-endian 64-bit ARMv8-A с ядром Linux-Libre.

i586-gnuGNU/Hurd на 32 битной архитектуре Intel (IA32).

Эта конфигурация является экспериментальной и находится в разработке. Самый простой способ попробовать - настроить экземпляр

hurd-vm-service-typeна вашем GNU/Linux компьютере (seehurd-vm-service-type). See Содействие, о том, как помочь!mips64el-linux (unsupported)64-разрядные little-endian процессоры MIPS порядком байтов, в частности серии Loongson, n32 ABI и ядро Linux-Libre. Эта конфигурация больше не поддерживается полностью; в частности, фермы сборки проекта больше не предоставляют замены этой архитектуре.

powerpc-linux (unsupported)big-endian 32-bit PowerPC processors, specifically the PowerPC G4 with AltiVec support, and Linux-Libre kernel. This configuration is not fully supported and there is no ongoing work to ensure this architecture works.

aarch64-linux64-битные процессоры Power ISA с прямым порядком байтов, ядро Linux-Libre. Сюда входят системы POWER9, такие какRYF Talos II mainboard. Эта платформа доступна как «предварительная версия»: хотя она и поддерживается, заменители еще не доступны (see Подстановки), а некоторые пакеты могут не собираться (see Отслеживание ошибок и патчей) . Тем не менее, сообщество Guix активно работает над улучшением этой поддержки, и сейчас отличное время, чтобы попробовать и принять участие!

riscv64-linuxlittle-endian 64-bit RISC-V processors, specifically RV64GC, and Linux-Libre kernel. This platform is available as a "technology preview": although it is supported, substitutes are not yet available from the build farm (see Подстановки), and some packages may fail to build (see Отслеживание ошибок и патчей). That said, the Guix community is actively working on improving this support, and now is a great time to try it and get involved!

Пользуясь системой Guix, вы объявляете все аспекты конфигурации системы, и Guix выполняет установку инстранции ОС транзакционным, повторяемым способом, не имеющей состояния (stateless) (see Конфигурирование системы). Система Guix использует ядро Linux-libre, систему инициализации Shepherd (see Introduction in The GNU Shepherd Manual), хорошо известные утилиты и тулчейны GNU, а также графическое окружение на выбор.

Guix System is available on all the above platforms except

mips64el-linux, powerpc-linux, powerpc64le-linux and

riscv64-linux.

Информация о портировании на другие архитектуры и ядра доступна в see Портирование на новую платформу.

Дистрибутив созаётся совместными усилиями, приглашаем вас! См. See Содействие, чтобы узнать о том, как вы можете помочь.

Next: Установка системы, Previous: Введение, Up: GNU Guix [Contents][Index]

2 Установка

Примечание: Мы рекомендуем использовать этот скрипт установки для установки Guix на существующую систему GNU/Linux, называемый далее чужой дистрибутив.4 Скрипт автоматизирует скачивание, установку и начальную конфигурацию Guix. Он должен запускаться от пользователя root.

При установке на чужой дистрибутив GNU Guix дополняет доступные утилиты без внесения помех. Его данные живут только в двух директориях — обычно /gnu/store и /var/guix; другие файлы вашей системы, как /etc, остаются нетронутыми.

Установленный Guix можно обновлять командой guix pull

(see Вызов guix pull).

Если вы предпочитаете выполнять шаги установки вручную или хотита подправить их, следующие параграфы будут полезны. В них описаны требования Guix к программному обеспечению, а также процесс ручной установки до запуска в работу.

- Бинарная установка

- Требования

- Запуск набора тестов

- Настройка демона

- Вызов

guix-daemon - Установка приложения

- Обновление Guix

Next: Требования, Up: Установка [Contents][Index]

2.1 Бинарная установка

Этот раздел описывает, как установить Guix на обычную систему из отдельного архива, который содержит бинарники Guix и все его зависимости. Это обычно быстрее установки из исходных кодов, которая описана в следующем разделе. Единственное требование - иметь GNU tar и Xz.

Примечание: Мы рекомендуем использовать этот установочный скрипт. Скрипт автоматизирует скачивание, установку и начальные шаги конфигурации, описанные ниже. Он должен запускаться от пользователя root. Как root вы можете запустить это:

cd /tmp wget https://git.savannah.gnu.org/cgit/guix.git/plain/etc/guix-install.sh chmod +x guix-install.sh ./guix-install.shIf you’re running Debian or a derivative such as Ubuntu, you can instead install the package (it might be a version older than 1.4.0 but you can update it afterwards by running ‘guix pull’):

sudo apt install guixLikewise on openSUSE:

sudo zypper install guixКогда закончите, вам может понадобиться see Установка приложения для дополнительной настройки и Начиная!

Установка производится следующими образом:

-

Скачайте архив с бинарником из

‘

https://ftp.gnu.org/gnu/guix/guix-binary-1.4.0.system.tar.xz’, где system — этоx86_64-linuxдля машиныx86_64, на которой уже запущено ядро Linux, и так далее.Убедитесь в аутентичности архива, скачав файл .sig и запустив:

$ wget https://ftp.gnu.org/gnu/guix/guix-binary-1.4.0.x86_64-linux.tar.xz.sig $ gpg --verify guix-binary-1.4.0.x86_64-linux.tar.xz.sig

Если это завершается ошибкой, значит у вас нет необходимого публичного ключа, тогда запустите команду для импорта ключа:

$ wget 'https://sv.gnu.org/people/viewgpg.php?user_id=15145' \ -qO - | gpg --import -и запустите команду

gpg --verify.Обратите внимание, что предупреждение по типу «Этот ключ не сертифицирован с доверенной подписью!» является нормальным.

- Теперь вам необходимы привилегии пользователя

root. В зависимости от вашего дистрибутива, можно запуститьsu -илиsudo -i. Подrootзапустите:# cd /tmp # tar --warning=no-timestamp -xf \ /path/to/guix-binary-1.4.0.x86_64-linux.tar.xz # mv var/guix /var/ && mv gnu /Это создаёт /gnu/store (see Хранилище) и /var/guix. Последнее содержит готовый к использованию профиль для

root(подробнее в следующем шаге).Не распаковывайте архив в работающую систему Guix, так как это перезапишет её основные файлы.

Опция

--warning=no-timestampнеобходима, чтобы удостовериться, что GNU tar не вызывает ошибок об "устаревшей дате", подобные ошибки появлялись в GNU tar 1.26 и старше, в последних версиях всё в порядке). Они возникают из-за того, что архив имеет нулевую дату модификации (что соответствует 1 января 1970). Это сделано с той целью, чтобы удостовериться, что содержимое архива не засисит от даты его создания, что делает его воспроизводимым (повторяемым). - Сделайте профиль доступным по пути ~root/.config/guix/current, куда

guix pullбудет устанавливать обновления (see Вызовguix pull):# mkdir -p ~root/.config/guix # ln -sf /var/guix/profiles/per-user/root/current-guix \ ~root/.config/guix/currentДобавьте etc/profile в

PATHи другие уместные переменные окружения:# GUIX_PROFILE="`echo ~root`/.config/guix/current" ; \ source $GUIX_PROFILE/etc/profile

- Создайте группу и пользовательские учётные записи, как это обозначено в (see Установка окружения сборки).

- Запустите демон и сделайте добавьте его в автоззагрузку после старта.

Если ваш дистрибутив использует систему инициализации systemd, этого можно добиться следующими командами:

# cp ~root/.config/guix/current/lib/systemd/system/gnu-store.mount \ ~root/.config/guix/current/lib/systemd/system/guix-daemon.service \ /etc/systemd/system/ # systemctl enable --now gnu-store.mount guix-daemonYou may also want to arrange for

guix gcto run periodically:# cp ~root/.config/guix/current/lib/systemd/system/guix-gc.service \ ~root/.config/guix/current/lib/systemd/system/guix-gc.timer \ /etc/systemd/system/ # systemctl enable --now guix-gc.timerYou may want to edit guix-gc.service to adjust the command line options to fit your needs (see Вызов

guix gc).Если ваш дистрибутив использует систему инициализации Upstart:

# initctl reload-configuration # cp ~root/.config/guix/current/lib/upstart/system/guix-daemon.conf \ /etc/init/ # start guix-daemonИли можно запускать демон вручную так:

# ~root/.config/guix/current/bin/guix-daemon \ --build-users-group=guixbuild - Сделайте команду

guixдоступной для других пользователей машины, например, так:# mkdir -p /usr/local/bin # cd /usr/local/bin # ln -s /var/guix/profiles/per-user/root/current-guix/bin/guix

Хорошо также предоставить доступ к Info-версии руководства так:

# mkdir -p /usr/local/share/info # cd /usr/local/share/info # for i in /var/guix/profiles/per-user/root/current-guix/share/info/* ; do ln -s $i ; done

Таким образом, если предположить, что /usr/local/share/info находится в пути поиска, запуск

info guixоткроет это руководство (см., see Other Info Directories in GNU Texinfo). -

To use substitutes from

ci.guix.gnu.org,bordeaux.guix.gnu.orgor a mirror (see Подстановки), authorize them:# guix archive --authorize < \ ~root/.config/guix/current/share/guix/ci.guix.gnu.org.pub # guix archive --authorize < \ ~root/.config/guix/current/share/guix/bordeaux.guix.gnu.org.pubПримечание: If you do not enable substitutes, Guix will end up building everything from source on your machine, making each installation and upgrade very expensive. See Касательно проверенных бинарников, for a discussion of reasons why one might want do disable substitutes.

- Каждый пользователь, возможно, должен выполнить дополнительные шаги, чтобы сделать их окружение Guix готовым к использованию see Установка приложения.

Вуаля! Установка завершена!

Вы можете проверить, что Guix работает, установив тестовый пакет для профиля root:

# guix install hello

Архив для бинарной установки может быть воспроизведён (повторён) и проверен простым запуском следующей команды в дереве исходников Guix:

make guix-binary.system.tar.xz

..., что в свою очередь, выполнит:

guix pack -s system --localstatedir \ --profile-name=current-guix guix

See Вызов guix pack для подробной информации об этом полезном

инструменте.

Next: Запуск набора тестов, Previous: Бинарная установка, Up: Установка [Contents][Index]

2.2 Требования

Этот раздел содержит требования для сборки Guix из исходников. Пожалуйста, смотрите файлы README и INSTALL в дереве исходников Guix для подробной информации.

GNU Guix доступен для скачивания на сайте https://www.gnu.org/software/guix/.

GNU Guix зависит от следующих пакетов:

- GNU Guile, version 3.0.x, version 3.0.3 or later;

- Guile-Gcrypt версии 0.1.0 или более поздней;

- Guile-GnuTLS (see how to install the GnuTLS bindings for Guile in GnuTLS-Guile)5;

- Guile-SQLite3 версии 0.1.0 или новее;

- Guile-zlib, 0.1.0 или более поздней;

- Guile-lzlib;

- Guile-Avahi;

- Guile-Git, version 0.5.0 or later;

- Guile-JSON 4.3.0 или более поздней;

- GNU Make.

Следующие зависимости необязательны:

- Поддержка разгрузки сборки (see Использование функционала разгрузки) и

guix copy(see Вызовguix copy) зависят от Guile-SSH версии 0.10.2 или новее. - Guile-zstd, для zstd

сжатия и распаковки в

guix publishи для заменителей (see Вызовguix publish). - Guile-Semver для

crateимпортера (see Вызовguix import). - Guile-Semver для

crateимпортера (see Вызовguix import). - Если доступна libbz2,

guix-daemonможет использовать её для сжатия логов сборки.

Если строка --disable-daemon не использовалась в configure,

тогда необходимы также следующие пакеты:

- GNU libgcrypt;

- SQLite 3;

- GCC’s g++ с поддержкой стандарта C++11.

Если Guix развёртывается в системе, где уже был установлен Guix, необходимо

указать главный каталог предыдущей инсталляции, используя параметр

--localstatedir в скрипте configure (see localstatedir in GNU Coding Standards). Скрипт

configure защищает от ошибок в конфигурации localstatedir,

предотвращая непреднамеренное повреждение хранилища (see Хранилище).

Next: Настройка демона, Previous: Требования, Up: Установка [Contents][Index]

2.3 Запуск набора тестов

После успешного завершения configure и make хорошо бы

выполнить набор тестов. Это поможет выявить проблемы установки или в

окружении, как и баги самого Guix (на самом деле, отчёты об ошибках тестов

помогают улучшить ПО). Чтобы запустить тесты, напечатайте:

make check

Тесты можно выполнять параллельно при включении опции -j в

GNU make, так быстрее. Первый запуск может длиться несколько минут на

топовой машине, последующие запуски будут быстрее, так как склад, который

создаётся для тестов, уже закеширует различные вещи.

Также можно запустить отдельные наборы тестов, используя переменную

TESTS, как в примере:

make check TESTS="tests/store.scm tests/cpio.scm"

По умолчанию результаты тестов выводятся в файл. Чтобы просмотреть

результаты каждого отдельного теста, нужно задать переменную makifile

SCM_LOG_DRIVER_FLAGS, как в примере:

make check TESTS="tests/base64.scm" SCM_LOG_DRIVER_FLAGS="--brief=no"

Лежащий в основе кастомный SRFI 64 Automake тестовый драйвер, используемый для ’проверки’ набора тестов (расположенный в build-aux/test-driver.scm) также позволяет выбрать, какие тестовые случаи запускать на более высоком уровне, при помощи опций --select и --exclude. Вот пример для запуска всех тестовых случаев из файла tests/packages.scm, чьи имена начинаются с “transaction-upgrade-entry”:

export SCM_LOG_DRIVER_FLAGS="--select=^transaction-upgrade-entry" make check TESTS="tests/packages.scm"

Желающие проверить результаты неудачных тестов прямо из командной строки

могут добавить --errors-only=yes к makefile

переменнойSCM_LOG_DRIVER_FLAGS и задать Automake makefile переменную

VERBOSE, как в:

make check TESTS="tests/base64.scm" SCM_LOG_DRIVER_FLAGS="--brief=no"

Опция --show-duration=yes может быть использована чтобы отобразить продолжительность отдельных тестовых случаев, когда использована вместе с --brief=no:

make check TESTS="tests/base64.scm" SCM_LOG_DRIVER_FLAGS="--brief=no"

See Parallel Test Harness in GNU Automake для получения дополнительной информации о Automake Parallel Test Harness.

В случае ошибки, пожалуйста, отправьте сообщение на bug-guix@gnu.org и присоедините файл test-suite.log. Пожалуйста, обозначьте в сообщении используемую версию Guix, а также номера версий зависимостей (see Требования).

Guix также идёт с набором тестов для всей системы, который проверяет нстранцию системы Guix. Их можно запустить только в системах, где Guix уже установлен, так:

make check-system

или, опять же, задав TESTS, чтобы выбрать список тестов для запуска:

make check-system TESTS="basic mcron"

Тесты системы определены в модулях (gnu tests …). При работе

они запускают операционную систему под легковесным инструментарием в

виртуальной машине. Они могут выполнять тяжёлые вычисления или довольно

простые в зависимости от наличия подстановок их зависимостей

(see Подстановки). Некоторые из них требуют много места для работы с

образами виртуальной машины.

Конечно, в случае неудачных тестов, пожалуйста, направьте детали на bug-guix@gnu.org.

Next: Вызов guix-daemon, Previous: Запуск набора тестов, Up: Установка [Contents][Index]

2.4 Настройка демона

Такие операции, как сборка пакета или запуск сборщика мусора, выполняются

запуском специальных процесса — демона сборки — по запросам

клиентов. Только демон имеет доступ к складу и его базе данных. Так что

операции управления складом выполняются с помощью демона. Например,

инструменты командной строки, как guix package и guix

build, обычно взаимодействуют с демоном через удалённый вызов процедур

(RPC) и сообщают, что необходимо сделать.

Следующие разделы поясняют как настроить окружение демона сборки. Смотрите также Подстановки для подробной инсорации о том, как разрешить демону скачивать собранные бинарники.

Next: Использование функционала разгрузки, Up: Настройка демона [Contents][Index]

2.4.1 Установка окружения сборки

В случае стандартной многопользовательской установки Guix и его демон

(программа guix-daemon) установливаются системным администратором;

/gnu/store принадлежит root, и guix-daemon запущен

от root. Непривилегированные пользователи могут пользоваться

инструментами Guix, чтобы собирать пакеты или получить доступ к складу с

какой-либо целью, и демон выполнит это по их запросу, убедившись, что склад

находится в должном состоянии, и разрешив сборку пакетов и разделение их

между пользователями.

Когда guix-daemon запущен от root, возможно, из соображений

безопасности вы не примете того, что процессы сборки пакетов тоже

выполняются от root. Чтобы избежать этого, необходимо создать

специальных пользователей для сборки. Ими будет пользоваться процесс

сборки, запускаемый демоном. Эти пользователи сборки не должны иметь

оболочки и домашней директории — они просто будут использоваться, когда

демон сбрасывает привилегии root в процессе сборки. Наличие

нескольких таких пользователей позволит демону запускать отдельные процессы

сборки под отдельными UID, что гарантирует, что они не будут помехой друг

другу — важная особенность, учитывая, что сборка рассматривается как

чистая функция (see Введение).

В системе GNU/Linux набор пользователей для сборки может быть создан так

(используя синтаксис команды Bash shadow):

# groupadd --system guixbuild

# for i in `seq -w 1 10`;

do

useradd -g guixbuild -G guixbuild \

-d /var/empty -s `which nologin` \

-c "Guix build user $i" --system \

guixbuilder$i;

done

Число пользователей для сборки определяет, сколько задач сборки может быть

запущено параллельно. Это задаётся опцией --max-jobs

(see --max-jobs). Чтобы использовать

guix system vm и подобные, вам потребуется добавить пользователей

для сборки в группу kvm, так чтобы они имели доступ к

/dev/kvm, используя -G guixbuild,kvm вместо -G

guixbuild (see Invoking guix system).

The guix-daemon program may then be run as root with the

following command6:

# guix-daemon --build-users-group=guixbuild

Так демон стартует процессы сборки в chroot под одним из пользователей

группы guixbuilder. В GNU/Linux по умолчанию окружение chroot

содержит только следующее:

- минимальный состав директории

/dev, созданной максимально независимо от исходной/dev7; - директория

/proc; она показывает только процессы контейнера, так как используется отдельное пространство имён процессов PID; - /etc/passwd с записью о текущем пользователе и пользователе nobody;

- /etc/group с записью о группе пользователя;

- /etc/hosts с записью, которая адресует

localhostна127.0.0.1; - директория /tmp, доступная для записи.

The chroot does not contain a /home directory, and the HOME

environment variable is set to the non-existent /homeless-shelter.

This helps to highlight inappropriate uses of HOME in the build

scripts of packages.

Можно указать директорию, в которую демон сохраняет деревья сборки через

переменную окружения TMPDIR. Однако дерево сборки внутри chroot

всегда называется /tmp/guix-build-name.drv-0, где name -

это имя деривации, то есть, например, coreutils-8.24. Так значение

TMPDIR не проникает внутрь окружения сборки, что предотвращает

расхождения и случаях, когда процессы сборки имеют иные имена их деревьев

сборки.

Демон также уважаем переменную окружения http_proxy, когда выполняет

скачивание по HTTP как для дериваций с фиксированным результатом

(see Деривации), так и для подстановок (see Подстановки).

Если вы устанавливаете Guix как непривилегированный пользователь, всё ещё

возможно запустить guix-daemon с указанием

--disable-chroot. Однако процессы сборки не будут изолированы один от

другого, а также от остальной системы. Так процессы сборки смогут внести

помехи в работу друг друга, смогут получить доступ к программам, библиотекам

и другим файлам, доступным в системе, что конечно, делает затруднительным

рассмотрение сборки как чистой функции.

Next: Поддержка SELinux, Previous: Установка окружения сборки, Up: Настройка демона [Contents][Index]

2.4.2 Использование функционала разгрузки

При желании демон сборки может offload производные сборки на других

машинах, на которых запущен Guix, используя offload build

hook8. Когда

данная функция включена, список указанных пользователем машин для сборки

считывается из /etc/guix/machines.scm; каждый раз, когда

запрашивается сборка, например через guix build, демон пытается

выгрузить ее на одну из машин, удовлетворяющих ограничениям производной

сборки, в частности, ее системным типам—например, x86_64-linux. На

одной машине можеь быть несколько типов систем, либо потому, что архитектура

изначально поддерживает ее, либо через эмуляцию

(see Transparent Emulation with QEMU).

Отсутствующие необходимые условия для сборки копируются по SSH на целевой

компьютер, который затем продолжает сборку; в случает успеха выходные данные

копируются на исходную машину. Средство разгрузки поставляется с базовым

планировщиком, который пытается выбрать лучшую машину. Лучшая машина

выбирается среди доступных машин на основании такиз критериев как:

- Наличие слота для сборки. Машина для сборки может иметь столько слотов для

сборки (соединений), сколько указано в значении

parallel-buildsопределения объектаbuild-machine. - Ее относительная скорость, указанная через значение

speedопределения объектаbuild-machine. - Ее нагрузка. Нормализованная нагрузка на машину должна быть ниже порогового

значения, которое можно настроить с помощью поля

overload-thresholdобъектаbuild-machine. - Доступность дискового пространства. Должно быть доступно более 100 МБ.

Файл /etc/guix/machines.scm обычно выглядит так:

(list (build-machine

(name "eightysix.example.org")

(systems (list "x86_64-linux" "i686-linux"))

(host-key "ssh-ed25519 AAAAC3Nza…")

(user "bob")

(speed 2.)) ;incredibly fast!

(build-machine

(name "armeight.example.org")

(systems (list "aarch64-linux"))

(host-key "ssh-rsa AAAAB3Nza…")

(user "alice")

;; Remember 'guix offload' is spawned by

;; 'guix-daemon' as root.

(private-key "/root/.ssh/identity-for-guix")))

В примере выше мы обозначили список, состоящий из двух машин: одна — для

архитектуры x86_64, а другая — для архитектуры mips64el.

По факту, этот файл, что не удивительно, является файлом Scheme, и он имеет

значение, когда запускается хук разгрузки. Он возвращает объекты

класса build-machine. Приведённый пример показывает фиксированный

список машин для сборки, но можно представить, скажем, используя DNS-SD, он

может возвращать список потенциальных машин, обнаруженных в локальной сети

(see Guile-Avahi in Using Avahi in Guile Scheme

Programs). Тип данных build-machine описан ниже.

- Тип данных: build-machine

Этот тип данных представляет машины для сборки, на которые демон может разгружать сборки. Важные поля:

nameИмя хоста удалённой машины.

systemsТип системы удалённой машины, то есть

x86_64-linux.userАккаунт пользователя, используемый для соединения с удалённой машиной через SSH. Отметим, что ключ-пара SSH не должна быть защищена парольной фразой, чтобы разрешить не интерактивные авторизации.

host-keyЭто публичный ключ хоста в формает OpenSSH. Он используется при аутентификации машины, когда мы подсоединяемс к ней. Это длинная строка, которая выглядит примерно так:

ssh-ed25519 AAAAC3NzaC…mde+UhL hint@example.org

Если на машине запущен демон OpenSSH

sshd, ключ хоста может быть найден в файле под директорией /etc/ssh, например, /etc/ssh/ssh_host_ed25519_key.pub.Если на машине запущен демон SSH GNU lsh,

lshd, тогда ключ хоста расположен в /etc/lsh/host-key.pub или подобном файле. Его можно конвертировать в формат OpenSSH, используяlsh-export-key(see Converting keys in LSH Manual):$ lsh-export-key --openssh < /etc/lsh/host-key.pub ssh-rsa AAAAB3NzaC1yc2EAAAAEOp8FoQAAAQEAs1eB46LV…

Список необязательных полей:

port(default:22)Номер порта сервера SSH на машине.

private-key(default: ~root/.ssh/id_rsa)Файл приватного ключа в формате OpenSSH, используемого в соединении с машиной. Этот ключ не должен быть защищён парольной фразой.

Отметим, что значение по умолчанию — приватный ключ аккаунта root. Убедитесь, что он существует, если вы используете настройки по умолчанию.

compression(default:"zlib@openssh.com,zlib")compression-level(default:3)Методы компрессии уровня SSH и уровень компрессии.

Отметим, что разгрузка зависит от компрессии SSH, что уменьшает использование траффика при передаче файлов на и с машин для сборки.

daemon-socket(default:"/var/guix/daemon-socket/socket")Имя файла сокета Unix-домена, который слушает

guix-daemonна удалённой машине.overload-threshold(default:0.8)Порог нагрузки, выше которого потенциальная offload машина не учитывается offload планировщиком. Это значение примерно соответствует общему использованию процессора машиной сборки в диапазоне от 0,0 (0%) до 1,0 (100%). Это также можно отключить, установив

overload-thresholdв#f.parallel-builds(default:1)Число сборок, которые могут быть запущены на машине.

speed(default:1.0)Показатель скорости. Планировщик разгрузки предпримет попытку выбрать машину с наибольшим показателем скорости.

features(default:'())Набор строк, описывающий специфические функции, которые поддерживаются на машине. Например,

"kvm"для машин, которые имеют модули Linux KVM и соответствующую поддерку аппаратного обеспечения. Деривации могут запрашивать функции по имени, и тогда они будут запранированы на соответствующих машинах для сборки.

Команда guix должна быть в путях для поиска на машинах лоя

сборки. Можно проверить это, выполнив:

ssh build-machine guix repl --version

Есть ещё одна вещь, которую нужно выполнить после размещения

machines.scm. Выше описано, что при разгрузке файлы передаются вперёд

и назад между складами на машинах. Для этого необходимо сгенерировать

ключ-пару на кадой машине, чтобы позволить демону экспортировать подписанные

архивы файлов из склада (see Вызов guix archive):

# guix archive --generate-key

Каждая машина для сорки должна авторизовать ключ машины-инициатора, чтобы принимать элементы из склада, которые присылает инициатор:

# guix archive --authorize < master-public-key.txt

Точно так же машина-инициатор должна авторизовать ключ каждой машины для сборки.

Всё движение с ключами, описанное здесь, создаёт надёжную двустороннюю свзь между инициатором и машинами для сборки. А именно, когда машина-инициатор принимает файлы из машины для сборки (или наборот), её демон может удостоверить их подлинность и невмешательство других, а также то, что они подписаны авторизованным ключом.

Чтобы проверить работоспособность настроек, запустите следующую команду на инициирующем узле:

# guix offload test

Это выполнит попытку соединиться с каждой из машин для сборки, обозначенных в /etc/guix/machines.scm, проверит наличие модулей Guile и Guix на каждой машине, а также сделает попытку экспортировать и импортировать, а затем выведет отчёт об этом процессе.

Если нужно тестировать другой файл с описанием машин, просто приведите его в командной строке:

# guix offload test machines-qualif.scm

И последнее, можно тестировать набор машин, чьи имена соответствуют регулярному выражению, например:

# guix offload test machines.scm '\.gnu\.org$'

Чтобы отобразить текущую загрузку всех машин для сборки, запустите команду на инициирущем узле:

# guix offload status

Previous: Использование функционала разгрузки, Up: Настройка демона [Contents][Index]

2.4.3 Поддержка SELinux

Guix включает файл политик SELinnux etc/guix-daemon.cil, который может устанавливаться в систему, в которой включен SELinux, тогда файлы Guix будут помечены и настроены для соответствующего поведения демона. Так как система Guix не предоставляет политику SELinux, политика демона не может использоваться в системе Guix.

2.4.3.1 Установка политики SELinux

Чтобы установить политику, запустите следующую команду от root:

semodule -i etc/guix-daemon.cil

Затем измените метку файловой системы с restorecon или другим

механизмом, поставляемым вашей системой.

Когда политика установлена, изменена метка файловой системы и демон

перезапущен, она должна работать в контексте guix_daemon_t. Можно

проверить это следующей командой:

ps -Zax | grep guix-daemon

Наблюдайте файлы логов SELinux во время работы команды guix build

hello, чтобы удостовериться, что SELinux позволяет выполнение необходимых

операций.

2.4.3.2 Ограничения

Эта политика не совершенна. Тут есть ряд ограничений или причуд, который нужно учитывать при разворачивании политики SELinux для демона Guix.

-

guix_daemon_socket_tна самом деле не используется. Никакие операции с сокетом не выполняются. Ничего плохого в том, чтобы иметь эту неиспользуемую метку, но желательно определить правила сокета для этой метки. -

guix gcне может получить доступ к обычным ссылкам профилей. По задумке метка файла назначения символической ссылки не зависит от метки файла самой ссылки. Хотя все профили под $localstatedir помечены, ссылки на эти профили не наследуют метку директории, в которой они находятся. Для ссылок на домашние директории пользователей это будетuser_home_t. Но для ссылок из домашней директории root, а также /tmp или рабочей директории HTTP-сервера и т.п., это не работает.guix gcне будет допускаться к чтению и следованию по этим ссылкам. - Функция демона прослушивать соединения TCP может более не работать. Это может потребовать дополнительных правил, потому что SELinux относится к сетевым сокетам иначе, чем к файлам.

- В настоящее время всем файлам с именами, соответствующими регулярному

выражению

/gnu/store/.+-(guix-.+|profile)/bin/guix-daemon, присвоена меткаguix_daemon_exec_t; это означает, что любому файлу с таким именем в любом профиле разрешён запуск в доменеguix_daemon_t. Это не идеально. Атакующий может собрать пакет, который содержит исполняемый файл и убеить пользователя установить и запустить его, и таким образом он получит доступ к доменуguix_daemon_t. В этой связи SELinux мог бы не давать ему доступ к файлам, которые разрешены для процессов в этом домене.Вам нужно будет изменить метку (label) каталога хранилища после всех обновлений до guix-daemon, например, после запуска

guix pull. Предполагая, что хранилище в /gnu, вы можете это сделать сrestorecon -vR /gnu, или другими способами, предусмотренными вашей операционной системой.Мы можем создать политику с большими ограничениями во время установки, так чтобы только точное имя исполняемого файла установленного в данный момент

guix-daemonбыло помечено меткойguix_daemon_exec_tвместо того, чтобы использовать регулярное выражение, выбирающее большой ряд файлов. Проблемой в данном случае будет то, что root потребуется устанавливать или обновлять политику во время любой установки в случае, если обновлён исполняемый файлguix-daemon.

Next: Установка приложения, Previous: Настройка демона, Up: Установка [Contents][Index]

2.5 Вызов guix-daemon

Программа guix-daemon реализует весь функционал доступа к

складу. Это включает запуск процессов сборки, запуск сборщика мусора,

проверка доступности результата сборки и т.д. Он должен быть запущен от

root так:

# guix-daemon --build-users-group=guixbuild

This daemon can also be started following the systemd “socket activation”

protocol (see make-systemd-constructor in The GNU Shepherd Manual).

Для подробностей о том, как настроить его, смотрите see Настройка демона.

По умолчанию guix-daemon запускает процессы сборки под различными

UID, от пользователей из группы, обозначенной в

--build-users-group. В дополнение каждый процесс сборки запускается в

окружении chroot, которое содержит только набор элементов склада, от которых

зависит процесс сборки, как это обозначено в деривации (see derivation), а также набор специфичных системных директорий. По

умолчанию последнее включает /dev и /dev/pts. Более того, под

GNU/Linux окружение сборки — это контейнер: в дополнение к тому, что

он имеет собственное дерево файловой системы, он также имеет отдельное

пространство имён монтирования, своё собственное пространство имён процессов

PID, пространство сетевых имён и т.д. Это позволяет получить воспроизводимые

сборки (see Особенности).

Когда демон выполняет сборку по запросу пользователя, он создаёт директорию

под /tmp или под директорией, заданной его переменной окружения

TMPDIR. Эта директория разделяется с контейнером на время сборки,

хотя внутри контейнера дерево сборки всегда называется

/tmp/guix-build-name.drv-0.

Директория сборки автоматически удаляется по завершении, если конечно, сборка не завершилась с ошибкой, и клиент не обозначил --keep-failed (see --keep-failed).

Демон слушает соединения и порождает один под-процесс для каждой сессии,

запускаемой клиентом (одну из подкоманд guix). Команда

guix processes позволяет мониторить активность вашей системы,

предоставляя обзор каждой активной сессии и клиентов. Смотрите

See Вызов guix processes для подробной информации.

Поддерживаются следующие опции командной строки:

--build-users-group=groupИспользовать пользователей из группы group для запуска процессов сборки (see build users).

--no-substitutes¶Не использовать подстановки для сборок. Это означает — собирать элементы локально вместо того, чтобы скачивать собранные бинарники (see Подстановки).

Когда демон работает с

--no-substitutes, клиенты всё ещё могут явно включить подстановку с помощью удалённого вызова процедурset-build-options(see Хранилище).--substitute-urls=urlsИспользовать адреса urls, разделённые пробелом по умолчанию, как список источников подстановок. Когда эта опция пропущена, используется ‘

https://ci.guix.gnu.org https://bordeaux.guix.gnu.org’.Это означает, что подстановки могут скачиваться из адресов urls, если конечно они подписаны доверенной подписью (see Подстановки).

See Получение заменителей с других серверов, для получения дополнительной информации о том, как настроить демон для получения заменителей с других серверов.

--no-offloadНе использовать подстановки для сборок. Это означает — собирать элементы локально вместо того, чтобы скачивать собранные бинарники (see Подстановки).

--cache-failuresКешировать ошибки сборки. По умолчанию кешируются только успешные сборки.

При установке этой опции можно использовать

guix gc --list-failures, чтобы просматривать элементы склада, помеченные как ошибочные;guix gc --clear-failuresудаляет элементы склада из кеша ошибок. See Вызовguix gc.--cores=n-c nИспользовать n ядер процессора для сборки каждой деривации;

0означает использовать все доступные.Значение по умолчанию -

0, но оно может быть изменено клиентами, в частности, опцией--coresкомандыguix build(see Запускguix build).В результате устанавливается переменная окружения

NIX_BUILD_CORESдля процесса сборки, который затем может использовать её для применения внутреннего параллелизма, например, для запускаmake -j$NIX_BUILD_CORES.--max-jobs=n-M nРазрешить максимум n параллельных задач сборки. Значение по умолчанию -

1. Установка в0означает, чтоб сборки не будут выполняться локально, вместо этого, демон будет разгружать сборки (see Использование функционала разгрузки) или просто отчитается об ошибке.--max-silent-time=secondsКогда процесс сборки или подстановки молчит более seconds секунд, завершить его и отчитаться об ошибке сборки.

Значение по умолчанию -

0, что значит отключить таймаут.Значение, заданное здесь, может быть переопределено клиентами (see

--max-silent-time).--timeout=secondsТочно так же, когда процесс сборки или подстановки длится более seconds, завершить его и отчитаться об ошибке сборки.

Значение по умолчанию -

0, что значит отключить таймаут.Значение, заданное здесь, может быть переопределено клиентами (see

--timeout).--rounds=NСобирать каждую деривацию n раз подряд и вызывать ошибку, если результаты последовательных сборок не идентичны бит-к-биту. Отметим, что эта настройка может быть переопределена клиентами в команде, например,

guix build(see Запускguix build).При использовании вместе с --keep-failed различные результаты сохраняются на складе под /gnu/store/…-check. Это делает возможным просмотр различий между двумя результатами.

--debugВыводить отладочную информацию.

Это полезно для отладки проблем запуска демона, но затем это может быть переопределено клиентами, например, опцией --verbosity команды

guix build(see Запускguix build).--chroot-directory=dirДобавить директорию dir в chroot сборки.

Это может изменить результаты процессов сборки, например, если они используют необязательные (опциональные) зависимости, найденные в dir, если они доступны, но только так, а не иначе. Поэтому не рекомендуется делать так. Вместо этого, убедитесь, что каждая деривация объявляет все необходимые входные данные.

--disable-chrootОтключить chroot для сборки.

Использование этой опции не рекомендуется, так как опять же это позволит процессам сборки получить доступ к не объявленным зависимостям. Это важно, даже если

guix-daemonзапущен под аккаунтом непривилегированного пользователя.--log-compression=typeАрхивировать логи сборки методом type. Это один из:

gzip,bzip2илиnone.Unless --lose-logs is used, all the build logs are kept in the localstatedir. To save space, the daemon automatically compresses them with gzip by default.

--discover[=yes|no]Следует ли обнаруживать сервера с заменителями в локальной сети с помощью mDNS and DNS-SD.

Эта функция все еще экспериментальная. Однако есть несколько соображений.

- Это может быть быстрее/дешевле, чем загрузка (fetching) с удаленных серверов;

- Никаких угроз безопасности, будут использоваться только подлинные заменители (see Аутентификация подстановок);

- Объявление злоумышленника

guix publishв вашей локальной сети не могут предоставить вам вредоносные двоичные файлы, но они могут узнать, какое программное обеспечение вы устанавливаете; - Серверы могут предоставить заменители через HTTP в незашифрованном виде, поэтому любой в локальной сети может видеть, какое программное обеспечение вы устанавливаете.

Также можно включить или отключить обнаружение сервера с заменителями во время выполнения, запустив:

herd discover guix-daemon on herd discover guix-daemon off

--disable-deduplication¶Отключить автоматическую "дедупликацию" файлов на складе.

По умолчанию файлы, добавленные на склад, автоматически "дедуплицируются": если вновь добавленный файл идентичен другому, найденному на складе, демон делает новый файл жесткой ссылкой на другой файл. Это существенно сокращает использование места на диске за счёт небольшого увеличения запросов ввода/вывода в конце процесса сборки. Эта опция отключает такую оптимизацию.

--gc-keep-outputs[=yes|no]Сообщить, должен ли сборщик мусора (GC) сохранять выходные данные живой деривации.

При установке в "yes" (да), сборщик мусора (GC) будет сохранять результаты любой живой деривации, доступной на складе, — файлы

.drv. Значение по умолчанию - "no" (нет) - означает, что результаты дериваций хранятся только, если они доступны из корней сборщика мусора (GC roots). Смотрите See Вызовguix gcдля информации о корнях сборщика мусора.--gc-keep-derivations[=yes|no]Сообщить, должен ли сборщик мусора (GC) сохранять деривации, соответствующие живым результатам.

При указании "yes" (да), что является значением по умолчанию, сборщик мусора сохраняет деривации, то есть файлы

.drv, до тех пор, пока любой из их выходов остаётся живым. Это позволяет пользователям отслеживать исходники элементов на складе. Установка в "no" (нет) немного экономит место на диске.Таким образом, установка

--gc-keep-derivationsв "yes" (да) даётт возможность пройти от результатов до дериваций, а установка--gc-keep-outputsв "yes" (да), делает возможным пройти от дериваций до результатов. Если оба установлены в "yes", тогда это сохранит всё используемое для сборки (исходники, компилятор, библиотеки и другие инструменты сборки) живых объектов на складе, без учёта, доступны эти инструменты сборки из корней сборщика мусора или нет. Это удобно для разработчиков, так как это сокращает пересборки или скачивания.--impersonate-linux-2.6На системах, основанных на Linux, выдавать себя за Linux 2.6. Это означает, что системный вызов ядра

unameбудет выдавать 2.6 номером релиза.Это полезно для сборки программ, которые (обычно по ошибке) зависят от версии ядра.

--lose-logsНе сохранять логи сборки. По умолчанию они сохраняются под

localstatedir/guix/log.--system=systemСчитать system текущим типом системы. По умолчанию это пара архитектура/ядро, обнаруженная во время конфигурации, например,

x86_64-linux.--listen=endpointСлушать соединения с endpoint. endpoint интерпретируется как имя файла сокета Unix-домена, если начинается с

/(знак слеша). В противном случае endpoint интерпретируется как имя хоста или им хоста и порт для прослушивания. Вот несколько примеров:--listen=/gnu/var/daemonСлушать соединения с сокетом Unix-домена /gnu/var/daemon, который создаётся при необходимости.

--listen=localhost¶-

Слушать соединения TCP сетевого интерфейса, относящиеся к

localhost, на порту 44146. --listen=128.0.0.42:1234Слушать соединения TCP сетевого интерфейса, относящиеся к

128.0.0.42, на порту 1234.

Эта опция может повторяться много раз, в таком случае

guix-daemonпринимает соединения на всех обозначенных точках. Пользователи могут через клиентские команды сообщать, через какие точки соединяться, для этого нужно устанавливать переменную окруженияGUIX_DAEMON_SOCKET(seeGUIX_DAEMON_SOCKET).Примечание: Протокол демона неаутентичный и нешифрованный. Использование

--listen=hostподходит локальным сетям, как например, кластерам, где только доверенные узлы могут соединяться с демоном сборки. В других случаях, когда необходим удалённый доступ к демону рекомендуется использовать сокеты Unix-домена вместе с SSH.Когда

--listenпропущена,guix-daemonслушает соединения с сокетом Unix-домена, расположенным в localstatedir/guix/daemon-socket/socket.

Next: Обновление Guix, Previous: Вызов guix-daemon, Up: Установка [Contents][Index]

2.6 Установка приложения

При использовании дистрибутива GNU/Linux, отличного от системы, называемого также чужой дистрибутив, необходимо несколько дополнительных шагов, чтобы всё работало. Вот некоторые из них.

2.6.1 Региональные настройки

Пакеты, установленные с помощью Guix, не будут использовать данные

локали хост-системы. Вместо этого вы должны вначале установить один из

пакетов локали, доступных в Guix, а затем определить переменную окружения

GUIX_LOCPATH:

$ guix install glibc-locales $ export GUIX_LOCPATH=$HOME/.guix-profile/lib/locale

Note that the glibc-locales package contains data for all the locales

supported by the GNU libc and weighs in at around

930 MiB9. If

you only need a few locales, you can define your custom locales package via

the make-glibc-utf8-locales procedure from the (gnu packages

base) module. The following example defines a package containing the

various Canadian UTF-8 locales known to the GNU libc, that weighs

around 14 MiB:

(use-modules (gnu packages base)) (define my-glibc-locales (make-glibc-utf8-locales glibc #:locales (list "en_CA" "fr_CA" "ik_CA" "iu_CA" "shs_CA") #:name "glibc-canadian-utf8-locales"))

Переменная GUIX_LOCPATH играет ту же роль, что и LOCPATH

(see LOCPATH in The GNU C Library Reference

Manual). Но есть два существенных различия:

-

GUIX_LOCPATHучитывается только libc в Guix, но не учитывается libc, предоставляемым чужим дистрибутивом. Так что использованиеGUIX_LOCPATHпозволяет вам убедиться, что программы чужого дистрибутива не будут производить загрузку несовместимых данных локали. - libc добавляет суффиксы

/X.Yк каждому компонентуGUIX_LOCPATH, гдеX.Y- это версия libc, например,2.22. Это значит, что если ваш профиль Guix будет содержать смесь программ, связанных с дугой версией libc, каждая версия libc будет пытаться загружать только данные локали в правильном формате.

Это важно, потому что использование данных локали другой версией libc может быть неприемлемо.

2.6.2 Служба выбора имён

При использовании Guix на чужом дистрибутиве мы настойчиво

рекомендуем, чтобы система запускала демон кеша имён сервисов

библиотеки GNU C, nscd, который должен слушать сокет

/var/run/nscd/socket. Если это не сделано, приложения, установленные

Guix, могут некорректно адресовать имена хостов или аккаунты пользователей и

даже падать. Ниже объясняется почему.

Библиотека GNU C реализует выбор имён сервисов (NSS), который представляет собой расширяемый механизм для резолвинга имён в целом: резолвинг имён хостов, аккаунтов пользователей и другое (see Name Service Switch in The GNU C Library Reference Manual).

Будучи расширяемым, NSS поддерживает плагины, которые предоставляют

реализации разрешения новых имён: плагин nss-mdns резолвит имена

хостов .local, плагин nis адресует пользовательские аккаунты,

используя сервис сетевой информации (NIS) и т.д. Эти дополнительные сервисы

адресации настраиваются для всей системы в /etc/nsswitch.conf, и все

запущенные в системе программы учитывают эти настройки (see NSS

Configuration File in The GNU C Reference Manual).

Когда выполняется разрешение имён, например, вызовом функции C

getaddrinfo, приложения вначале делают попытку соединиться с nscd; в

случае успеха nscd выполняет разрешение имён по их запросу. Если nscd не

запущен, тогда они выполняют разрешение имён самостоятельно, загружая

сервисы разрешения имён в их собственные адресные пространства и запуская

их. Эти сервисы разрешения имён — файлы libnss_*.so — запускаются

dlopen, но они могут поставляться системной библиотекой C, а не

библиотекой C, с которой залинковано приложение (библиотека C из Guix).

Вот где кроется проблема — если ваше приложение залинковано с библиотекой

C Guix (скажем, glibc 2.24) и пытается загрузить плагины NSS из другой

библиотеки C (скажем, libnss_mdns.so для glibc 2.22), это вероятно

вызовет падение или резолвинг имени завершится с ошибкой.

Запуск nscd в системе, помимо преимуществ, также исключает эту

проблему несовместимости программ, потому что файлы libnss_*.so

загружены в процессе nscd, а не в самом приложении.

2.6.3 Шрифты X11

The majority of graphical applications use Fontconfig to locate and load

fonts and perform X11-client-side rendering. The fontconfig package

in Guix looks for fonts in $HOME/.guix-profile by default. Thus, to

allow graphical applications installed with Guix to display fonts, you have

to install fonts with Guix as well. Essential font packages include

font-ghostscript, font-dejavu, and font-gnu-freefont.

После того, как вы установили или удалили шрифты, или когда вы заметили приложение, которое не находит шрифты, вам может потребоваться установить Fontconfig и принудительно обновить кэш шрифтов, выполнив:

guix install fontconfig fc-cache -rv

Для отображения в графических приложениях текста на китайском, японском,

корейском нужно установить font-adobe-source-han-sans или

font-wqy-zenhei. Первый имеет множественный выход, один для языковой

семьи (see Пакеты со множественным выходом). Например, следующая команда

устанавливает шрифты для китайских языков:

guix install font-adobe-source-han-sans:cn

Старые программы, например, xterm, не используют Fontconfig, а

вместо этого вызывают рендеринг шрифтов на стороне сервера. Таким программам

необходимо указывать полное имя шрифта, используя XLFD (X Logical Font

Description), примерно так:

-*-dejavu sans-medium-r-normal-*-*-100-*-*-*-*-*-1

Чтобы иметь возможность использовать такие полные имена для шрифтов TrueType, установленных в вашем профиле Guix, вам нужно расширить пути шрифтов X-сервера:

xset +fp $(dirname $(readlink -f ~/.guix-profile/share/fonts/truetype/fonts.dir))

После этого можно запустить xlsfonts (из пакета xlsfonts),

чтобы убедиться, что ваши шрифты TrueType находятся там.

2.6.4 Сертификаты X.509

Пакет nss-certs предоставялет сертификаты X.509, которые позволяют

программам аутентифицировать веб-серверы и работать через HTTPS.

При использовании Guix на чужом дистрибутиве можно установить этот пакет и определить соответствующие переменные окружения, чтобы пакеты знали, где искать сертификаты. Смотрите See Сертификаты X.509 для подробной информации.

2.6.5 Пакеты Emacs

Когда вы устанавливаете пакеты Emacs с Guix, файлы пакетов помещаются в

каталог share/emacs/site-lisp/ того профиля, в котором они

установлены. Библиотеки Elisp доступны для Emacs через переменную среды

EMACSLOADPATH, которая устанавливается при установке самого Emacs.

По умолчанию Emacs (установленный Guix) "знает", куда размещаются эти

пакеты, так что вам не нужно выполнять конфигурацию. Если по каким-либо

причинам вы хотите отменить автозагрузку пакетов Emacs, установленных с

помощью Guix, вы можете это сделать, запустив Emacs с опцией

--no-site-file (see Init File in The GNU Emacs Manual).

Примечание: Emacs can now compile packages natively. Under the default configuration, this means that Emacs packages will now be just-in-time (JIT) compiled as you use them, and the results stored in a subdirectory of your

user-emacs-directory.Furthermore, the build system for Emacs packages transparently supports native compilation, but note, that

emacs-minimal—the default Emacs for building packages—has been configured without native compilation. To natively compile your emacs packages ahead of time, use a transformation like --with-input=emacs-minimal=emacs.

Previous: Установка приложения, Up: Установка [Contents][Index]

2.7 Обновление Guix

Чтобы обновить Guix, запустите:

guix pull

See Вызов guix pull для дополнительной информации.

В ином дистрибутиве вы можете обновить демон сборки, запустив:

sudo -i guix pull

затем (при условии, что ваш дистрибутив использует инструмент управления сервисами systemd):

systemctl restart guix-daemon.service

В системе Guix обновление демона достигается путем перенастройки системы

(see guix system reconfigure).

Next: System Troubleshooting Tips, Previous: Установка, Up: GNU Guix [Contents][Index]

3 Установка системы

Этот раздел объясняет, как установить систему Guix на компьютер. Guix, как пакетный менеджер, можно также установить на уже установленную систему GNU/Linux (see Установка).

- Ограничения

- По поводу железа

- Установочная флеш и DVD

- Подготовка к установке

- Графическая установка в GUI

- Ручная установка

- После установки системы

- Установка Guix на виртуальную машину (VM)

- Сборка установочного образа

- Сбрка и установка образа для плат ARM

Next: По поводу железа, Up: Установка системы [Contents][Index]

3.1 Ограничения

Мы полагаем, система Guix будет широко применяться для офисных и серверных решений. Гарантия надёжности основана на транзакционных обновлениях, откатах и воспроизводимости. Это наше прочное основание.

Тем не менее, перед началом установки, ознакомьтесь с важной информацией об ограничениях версии 1.4.0:

- Мы постоянно добавляем новые сервисы (see Сервисы), но некоторые могут отсутствовать.

- Доступные GNOME, Xfce, LXDE и Enlightenment (see Сервисы рабочего стола), а также ряд оконных менеджеров X11. Однако, KDE в настоящее время отсутствует.

Мы настойчиво призываем вас присылать отчёты о проблемах (или историиуспеха!). Присоединяйтесь к нам, если вы хотите улучшить Guix. Смотрите See Содействие, чтобы узнать больше.

Next: Установочная флеш и DVD, Previous: Ограничения, Up: Установка системы [Contents][Index]

3.2 По поводу железа

GNU Guix особенно заботится об уважении свободы пользователя при работе за компьютером. Она построена на ядре Linux-libre, что означает, что поддерживается только аппаратное обеспечение, которое имеет свободные драйверы и прошивки. Сегодня широкий список наличествующей аппаратуры поддерживается GNU/Linux-libre — от клавиатур и графических карт до сканеров и контроллеров Ethernet. К сожалению, всё ещё остаётся ряд производителей железа, которые запрещают пользователям управлять их устройствами, и такое аппаратное обеспечение не поддерживается системой Guix.

Основной областью, в которой отсутствуют свободные драйверы и прошивки,

являются устройства Wi-Fi. Работают устройства Wi-Fi, которые используют

платы Atheros (AR9271 и AR7010) и взаимодействуют с драйвером Linux-libre

ath9k, также использующие платы Broadcom/AirForce (BCM43xx with

Wireless-Core Revision 5), которые работают с драйвером Linux-libre

b43-open. Свободная прошивка существует для обоих и доступна в

системе Guix из коробки как часть %base-firmware

(see firmware).

The installer warns you early on if it detects devices that are known not to work due to the lack of free firmware or free drivers.

Фонд свободного программного обспечения FSF ведёт Уважение вашей свободы (RYF) — программу сертификации аппаратного обеспечения, которое уважает вашу свободу и вашу безопасность и утверждает, что вы имеете контроль над вашими устройствами. Мы побуждаем вас проверить список устройств, сертифицированных RYF.

Другой полезный ресурс — сайт H-Node. Он содержит каталог устройств с информацией об их поддержке в GNU/Linux.

Next: Подготовка к установке, Previous: По поводу железа, Up: Установка системы [Contents][Index]

3.3 Установочная флеш и DVD

Установочный образ ISO-9660 может быть записан на USB-флеш или DVD, скачать

его можно по адресу:

‘https://alpha.gnu.org/gnu/guix/guix-system-install-1.4.0.system.iso’,

где system одна из следующих:

x86_64-linuxдля системы GNU/Linux на 64-битных Intel/AMD-совместимых процессорах;

i686-linuxдля системы GNU/Linux на 32-битных Intel-совместимых процессорах.

Обязательно скачайте связанный файл подписи .sig и проверьте аутентичность образа так:

$ wget https://ftp.gnu.org/gnu/guix/guix-system-install-1.4.0.x86_64-linux.iso.sig $ gpg --verify guix-system-install-1.4.0.x86_64-linux.iso.sig

Если это завершается ошибкой, значит у вас нет необходимого публичного ключа, тогда запустите команду для импорта ключа:

$ wget https://sv.gnu.org/people/viewgpg.php?user_id=15145 \

-qO - | gpg --import -

и запустите команду gpg --verify.

Обратите внимание, что предупреждение по типу «Этот ключ не сертифицирован с доверенной подписью!» является нормальным.

Этот образ содержит инструменты, необходимые для установки. Он должен копироваться как есть на большую USB-флеш или DVD.

Запись на USB-флеш

Вставьте в компьютер USB-флеш объёмом 1 Гб или более и определите его имя. Учитывая имя (обычно соответствующее /dev/sdX) скопируйте образ на него:

dd if=guix-system-install-1.4.0.x86_64-linux.iso of=/dev/sdX status=progress sync

Доступ к /dev/sdX обычно требует привилегий root.

Запись на DVD

Вставьте чистый DVD в компьютер и определите имя устройства. Обычно DVD определяется как /dev/srX, скопируйте образ так:

growisofs -dvd-compat -Z /dev/srX=guix-system-install-1.4.0.x86_64-linux.iso

Доступ к /dev/srX обычно требует привилегий root.

Загрузка

Когда это сделано, вы должны перезагрузить систему и загрузиться с USB-флеш или DVD. Последнее обычно требует доступа к меню BIOS или UEFI, где можно выбрать загрузку с USB-флеш.

Смотрите See Установка Guix на виртуальную машину (VM), если вы хотите установить систему Guix на виртуальную машину (VM).

Next: Графическая установка в GUI, Previous: Установочная флеш и DVD, Up: Установка системы [Contents][Index]

3.4 Подготовка к установке

Когда вы загрузитесь, вы можете использовать графическую установку, которая намного проще для начала (see Графическая установка в GUI). Или если вы уже знакомы с GNU/Linux или вы хотите больший контроль, чем это предоставляет графическая установка, вы можете выбрать ручной процесс установки (see Ручная установка).

Графическа установка доступна в TTY1. Вы можете запустить оболочку root в TTY 3-6, нажимая ctrl-alt-f3, ctrl-alt-f4 и т.д. TTY2 отображает эту документацию, открыть его можно клавишами ctrl-alt-f2. Листать документацию можно командами просмотрщика Info (see Stand-alone GNU Info). Установка системы запускает демона мыши GPM, который позволяет вам выделять текст лековй кнопкой мыши и вставлять средней кнопкой.

Примечание: Установка требует доступа к Интернету, чтобы скачивать любые отсутствующие зависимости в вашей конфигурации системы. Смотрите раздел "Сеть" ниже.

Next: Ручная установка, Previous: Подготовка к установке, Up: Установка системы [Contents][Index]

3.5 Графическая установка в GUI

Графический установщик представляет собой текстовый интерфейс. Он взаимодействует через диалоговые блоки, проходя шаги установки системы GNU Guix.

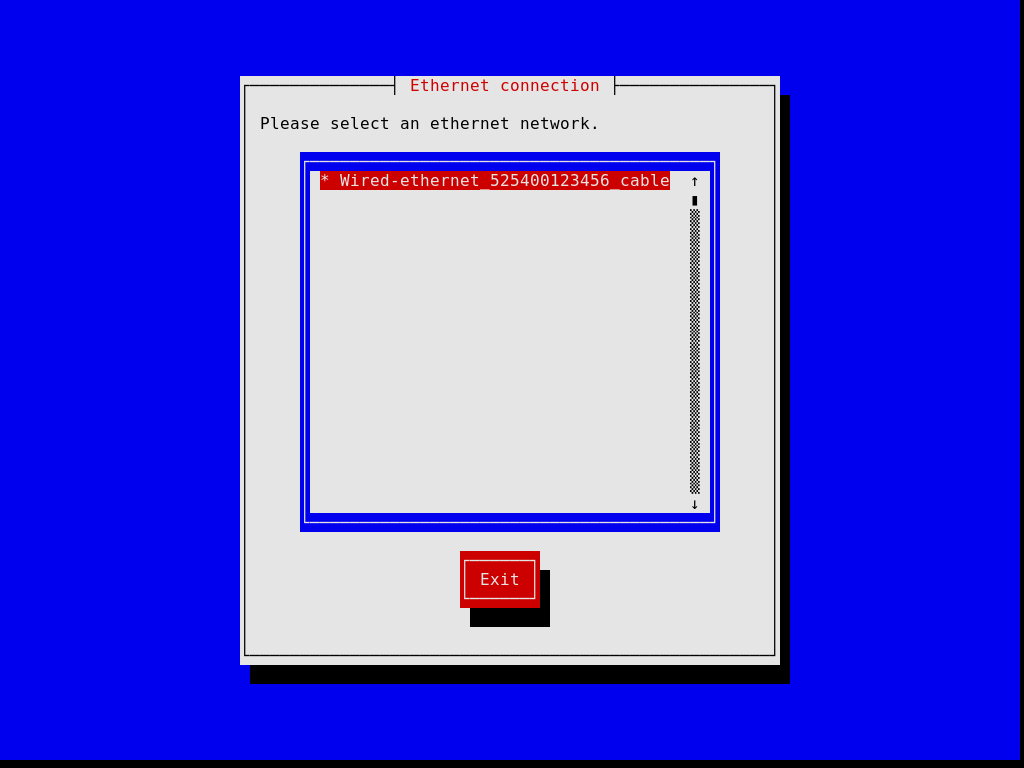

Первый диалоговый блок позволяет вам установить систему в таком виде, как во время установки. Вы можете выбрать язык, раскладку клавиатуры, задать настройки сети для установки. На картинке ниже — диалог настройки сети.

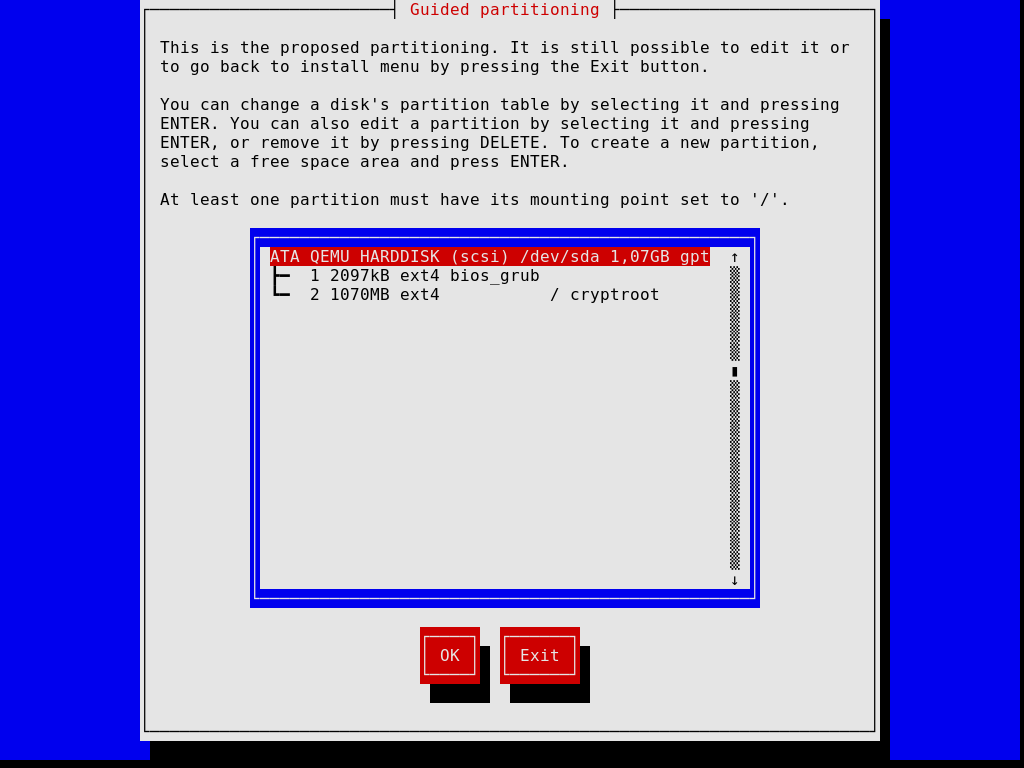

Следующие шаги позволят вам разметить диск, как это показано на картинке ниже. Также можно выбрать шифрование вайловой системы (или без шифрования), ввести имя хоста и пароль root, создать дополнительную учётную запись и другие действия.

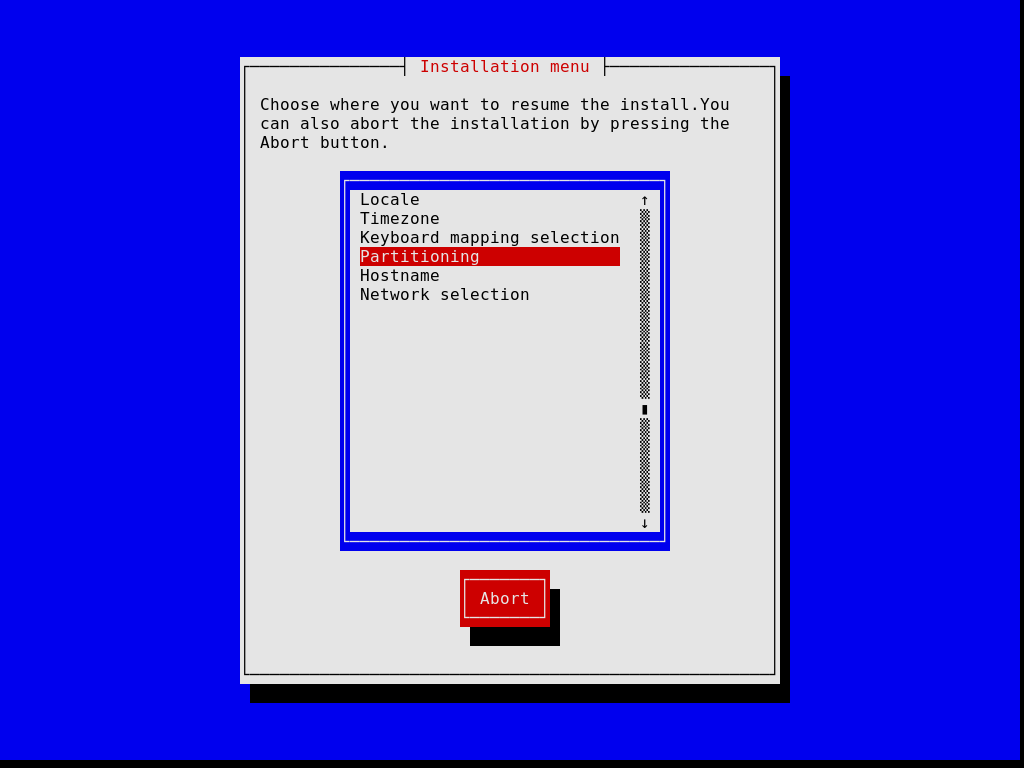

Отметим, что в любое время установщик позволяет вам отменить текущий шаг и вернуться к предыдущему шагу установки, как это показано на картинке ниже.

Когда настройки выполнены, установщик сгенерирует конфигурацию операционной системы и отобразит её (see Использование системы конфигурации). На этом этапе нажатие “OK” запустит установку. После успешнго завершения нужно перезагрузиться и использовать новую систему. Смотрите See После установки системы, чтобы узнать ещё больше!

Next: После установки системы, Previous: Графическая установка в GUI, Up: Установка системы [Contents][Index]

3.6 Ручная установка

Этот раздел описывает, как можно вручную установить систему GNU Guix на вашу машину. Это потребует знаний GNU/Linux, оболочки и инструментов администрирования. Если вы считаете, это не для вас, используйте вариант графической установки (see Графическая установка в GUI).

The installation system provides root shells on TTYs 3 to 6; press

ctrl-alt-f3, ctrl-alt-f4, and so on to reach them. It includes

many common tools needed to install the system, but is also a full-blown

Guix System. This means that you can install additional packages, should

you need it, using guix package (see Вызов guix package).

Next: В продолжении установки, Up: Ручная установка [Contents][Index]

3.6.1 Раскладка клавиатуры, Сеть, Разметка диска

Перед установкой системы вам может понадобиться смена раскладки клавиатуры, а также настройка сети и разметка целевого жёсткого диска. В этом разделе приведены соответствующие инструкции.

3.6.1.1 Раскладка клавиатуры

Установочный образ использует раскладку клавиатуры US qwerty. Если нужно

поменять её, можно пользоваться командой loadkeys. Например,

следующая команда выбирает раскладку клавиатуры Dvorak:

loadkeys dvorak

Смотрите файлы в /run/current-system/profile/share/keymaps, чтобы

найти список доступных раскладок. Запустите man loadkeys, чтобы

узнать больше.

3.6.1.2 Сеть

Запустите следующую команду, чтобы узнать имена сетевых интерфейсов:

ifconfig -a

… или используйте специальную команду GNU/Linux ip:

ip address

Проводные интерфейсы называются на букву ‘e’; например, интерфейс, соответствующий первому контроллеру Ethernet на материнской плате, называется ‘eno1’. Беспроводные интерфейсы имеют имена, начинающиеся с ‘w’, как ‘w1p2s0’.

- Проводное соединение

Чтобы настроить проводную сеть, запустите следующую команду, заменив interface именем проводного интерфейса, который вы хотите использовать.

ifconfig interface up

… или используйте специальную команду GNU/Linux

ip:ifconfig interface up

- Беспроводное соединение ¶

-

Чтобы настроить беспроводную сеть, можно создать конфигурционный файл для

wpa_supplicant(расположение файла неважно). Можно пользоваться любым доступным текстовым редактором, например,nano:nano wpa_supplicant.conf

Следующий пример настроек подойдёт для большинства беспроводных сетей. Нужно предоставить фактический SSID и парольную фразу для сети, к которой вы подключаетесь:

network={ ssid="my-ssid" key_mgmt=WPA-PSK psk="the network's secret passphrase" }Запустите сервис беспроводной сети в фоновом режиме следующей командой (замените interface именем сетевого интерфейса, который вы используете):

wpa_supplicant -c wpa_supplicant.conf -i interface -B

Запустите

man wpa_supplicant, чтобы узнать больше.

Теперь нужно получить IP-адрес. В случае сети, где IP-адреса автоматически распределяются с помощью DHCP, можно запустить:

dhclient -v interface

Попробуйте пинговать сервер, чтобы узнать, работает ли сеть:

ping -c 3 gnu.org

Настройка доступа к сети необходима почти всегда, потому что ораз может не иметь программное обеспечение и инструменты, которые могут понадобиться.

Если вам нужено настроить доступ HTTP и HTTPS прокси, выполните следующую команду:

herd set-http-proxy guix-daemon URL

где URL адрес прокси, например http://example.org:8118.

Если желаете, вы можете продолжить установку удалённо, запустив SSH-сервер:

herd start ssh-daemon

Не забудьте задать пароль командой passwd или настроить публичный

ключ OpenSSH для аутентификации, чтобы иметь возможность подключиться.

3.6.1.3 Разметка диска

Если это ещё не сделано, тогда нужно разделить диск, а затем отформатировать целевой(-ые) раздел(ы).

Установочный образ содержит несколько инструментов для разметки, включая

Parted (see Overview in GNU Parted User Manual), fdisk

и cfdisk. Запустите и настройте ваш диск, используя план разметки,

который нужен:

cfdisk

Если ваш диск использует формат GUID Partition Table (GPT), и вы планируете использовать GRUB, работающий с BIOS (что по умолчанию), убедитесь, что раздел BIOS Boot Partition доступен (see BIOS installation in GNU GRUB manual).

Если вместо этого вы хотите использовать GRUB, работающий с EFI, тогда

необходима разметка система EFI FAT32 (ESP). Такая разметка может,

например, монтироваться в /boot/efi и должна иметь флаг

esp. То есть в случае parted:

parted /dev/sda set 1 esp on

Примечание: Не уверенны, что выбрать: GRUB, взаимодействующий с EFI или BIOS? Если существует директория /sys/firmware/efi в установочом образе, тогда вам следует использовать установку EFI и

grub-efi-bootloader. В противном случае нужно использовать GRUB, работающий с BIOS, называемыйgrub-bootloader. Смотрите See Настройка загрузчика для большей информации о загрузчиках.

Когда разметка целевого диска выполнена, нужно создать файловую систему на соответствующем(-их) разделе(-ах)10. В случае ESP, если у вас раздел /dev/sda1, выполните:

mkfs.fat -F32 /dev/sda1

Для корневой файловой системы наиболее широко используется формат ext4. Другие файловые системы, такие как Btrfs, поддерживают сжатие, которое, как известно, прекрасно дополняет дедупликацию файлов, которую демон выполняет независимо от файловой системы (see deduplication).

Желательно добавить метки файловых систем, чтобы вы могли ссылаться на них

по именам в объявлениях file-system (see Файловые системы). Обычно

это можно сделать опцией -L в mkfs.ext4,

например. Допустим, раздел root располагается в /dev/sda2, можно

добавить метку my-root следующим образом:

mkfs.ext4 -L my-root /dev/sda2

If you are instead planning to encrypt the root partition, you can use the

Cryptsetup/LUKS utilities to do that (see man cryptsetup for more information).

Внимание: Note that GRUB can unlock LUKS2 devices since version 2.06, but only supports the PBKDF2 key derivation function, which is not the default for

cryptsetup luksFormat. You can check which key derivation function is being used by a device by runningcryptsetup luksDump device, and looking for the PBKDF field of your keyslots.

Assuming you want to store the root partition on /dev/sda2, the command sequence to format it as a LUKS2 partition would be along these lines:

cryptsetup luksFormat --type luks2 --pbkdf pbkdf2 /dev/sda2 cryptsetup open /dev/sda2 my-partition mkfs.ext4 -L my-root /dev/mapper/my-partition

Когда это сделано, монтируйте целевую файловую систему под /mnt

следующей командой (опять же полагая, что метка раздела root —

my-root):

mount LABEL=my-root /mnt

Также монтируйте любые другие файловые системы внутрь целевой файловой

системы. Если например, выбрана точка монтирования EFI /boot/efi,

монтируйте её в /mnt/boot/efi, так, чтобы она обнаруживалась после

запуска guix system init.

Finally, if you plan to use one or more swap partitions (see Swap Space), make sure to initialize them with mkswap. Assuming you

have one swap partition on /dev/sda3, you would run:

mkswap /dev/sda3 swapon /dev/sda3

Возможно, вместо этого вы используете swap-файл. Например, предположим, вы хотите использовать в новой системе swap-файл в /swapfile, тогда нужно выполнить11:

# This is 10 GiB of swap space. Adjust "count" to change the size. dd if=/dev/zero of=/mnt/swapfile bs=1MiB count=10240 # For security, make the file readable and writable only by root. chmod 600 /mnt/swapfile mkswap /mnt/swapfile swapon /mnt/swapfile

Заметим, что если вы шифруете раздел root и создаёте swap-файл в его файловой системе, как это описано выше, шифрование также будет защищать swap-файл, как и любой другой файл в этой файловой системе.

Previous: Раскладка клавиатуры, Сеть, Разметка диска, Up: Ручная установка [Contents][Index]

3.6.2 В продолжении установки

Когда целевые разделы готовы и раздел root монтирован под /mnt, всё готово для старта. Сначала запустите:

herd start cow-store /mnt

Это сделает /gnu/store копируемым при записи (copy-on-write), что

заставит систему записывать пакеты, добавляемые в систему на этапе

установки, на целевой диск под /mnt, а не держать их в памяти. Это

важно, потому что по команде guix system init (смотрите ниже)

будут скачиваться или собираться пакеты в /gnu/store, которая

изначально находится в файловой системе, загрузженной в память.

Next, you have to edit a file and provide the declaration of the operating

system to be installed. To that end, the installation system comes with

three text editors. We recommend GNU nano (see GNU nano

Manual), which supports syntax highlighting and parentheses matching; other

editors include mg (an Emacs clone), and nvi (a clone of the original BSD

vi editor). We strongly recommend storing that file on the target

root file system, say, as /mnt/etc/config.scm. Failing to do that,

you will have lost your configuration file once you have rebooted into the

newly-installed system.

Смотрите See Использование системы конфигурации для подробностей о конфигурационном файле. Конфигурационный файл для примера доступен под /etc/configuration установочного образа. Например, чтобы получить систему с графическим сервером (т.е. десктопную систему), можно это сделать примерно так:

# mkdir /mnt/etc # cp /etc/configuration/desktop.scm /mnt/etc/config.scm # nano /mnt/etc/config.scm

Нужно уделить внимание содержимому конфигурационного файла, в частности:

- Make sure the

bootloader-configurationform refers to the targets you want to install GRUB on. It should mentiongrub-bootloaderif you are installing GRUB in the legacy way, orgrub-efi-bootloaderfor newer UEFI systems. For legacy systems, thetargetsfield contain the names of the devices, like(list "/dev/sda"); for UEFI systems it names the paths to mounted EFI partitions, like(list "/boot/efi"); do make sure the paths are currently mounted and afile-systementry is specified in your configuration. - Убедитесь, чтобы в полях

deviceбыли указаны метки ваших файловых систем внутри конфигурацииfile-system, если конечно, конфигурацияfile-systemиспользует процедуруfile-system-labelв полеdevice. - При наличии шифрованных разделов RAID, обязательно добавьте поле

mapped-devices, чтобы описать их (see Размеченные устройства).

Когда вы подготовили конфигурационный файл, нужно инициализировать новую систему (помните, что целевой раздел root монтирован под /mnt):

guix system init /mnt/etc/config.scm /mnt

Это копирует все нужные файлы и устанавливает GRUB в /dev/sdX, если