Esta es una traducción de la página original en inglés.

¿Cuánta vigilancia puede soportar la democracia?

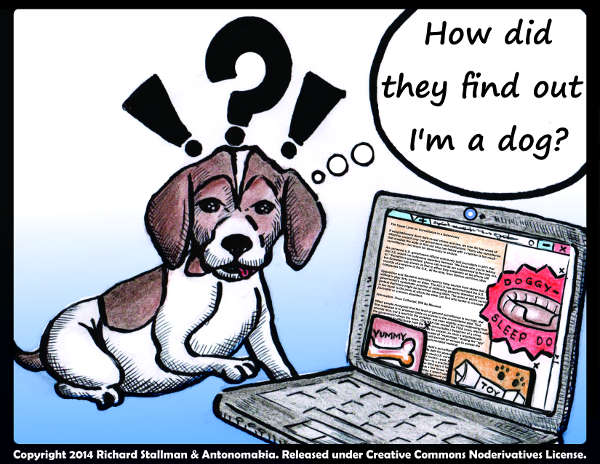

por Richard StallmanGracias a las revelaciones de Edward Snowden, ahora sabemos que los niveles actuales de vigilancia general en la sociedad son incompatibles con los derechos humanos. Pensar que se va a tomar nota de toda actividad que se realice hace que la gente se retraiga y autocensure. Lo confirma el reiterado acoso y persecución a disidentes, fuentes de información y periodistas en los Estados Unidos y otros países. Tenemos que reducir el nivel de vigilancia general, pero ¿hasta dónde? ¿Cuál es exactamente el nivel máximo de vigilancia que debemos asegurar que no se exceda? Es aquel nivel más allá del cual la vigilancia comienza a interferir con el funcionamiento de la democracia, cuando existe la posibilidad de que los denunciantes (como Snowden) sean atrapados.

Frente a los secretos del Gobierno, nosotros, el pueblo, dependemos de los informantes para que nos informen de las acciones del Estado. (Esto se volvió a demostrar en 2019, cuando varios informantes comenzaron a publicar nuevas informaciones sobre los intentos de Trump de someter al presidente de Ucrania). No obstante, la vigilancia actual representa una amenaza para los potenciales denunciantes, lo que significa que es excesiva. Para recuperar nuestro control del Estado debemos reducir la vigilancia hasta el punto en que los denunciantes sepan que no corren peligro.

Usar software libre, como vengo defendiendo desde 1983, es el primer paso para tomar el control de nuestra vida digital, y eso incluye la prevención de la vigilancia. No podemos confiar en el software que no es libre. La NSA (Agencia de Seguridad Nacional) usa e incluso crea vulnerabilidades de seguridad en el software que no es libre para poder invadir nuestros ordenadores y enrutadores. El software libre nos permite ejercer el control sobre nuestras propias computadoras, pero eso no protegerá nuestra privacidad una vez que pongamos los pies en Internet.

En los EE. UU. se está elaborando una legislación bipartidista para «restringir los poderes de vigilancia nacional», pero se basa en limitar el uso de algunas partes de nuestros expedientes virtuales. Esto no será suficiente para proteger al denunciante si «capturar al denunciante» es una justificación para acceder a los datos necesarios para identificarlo. Tenemos que ir más allá.

Índice general

- El límite máximo de la vigilancia en una democracia

- Una vez que se haya obtenido la información, será usada incorrectamente

- Para que la protección de la privacidad sea robusta, debe ser técnica

- En primer lugar, no sea incauto

- Debemos diseñar todos los sistemas de modo que respeten la privacidad

- Remedio para la recolección de datos: mantenerlos dispersos

- Remedio para la vigilancia del comercio en Internet

- Remedio para la vigilancia en los viajes

- Remedio para los registros de comunicaciones

- Pero algo de vigilancia es necesaria

- Conclusión

El límite máximo de la vigilancia en una democracia

Si los denunciantes no se atreven a revelar crímenes y mentiras, perdemos lo último que nos queda de control efectivo sobre nuestro gobierno e instituciones. Por esta razón, la vigilancia que permite al Estado averiguar quién se ha comunicado con un reportero es demasiada vigilancia, una vigilancia que la democracia no puede soportar.

Un funcionario no identificado del gobierno de los EE. UU. en 2011 hizo a los periodistas la inquietante declaración de que el Estado no citaría a los reporteros a declarar en los tribunales porque «sabemos con quién están hablando». Para obtener tal información, a veces se requieren por orden judicial los registros de las llamadas telefónicas de los periodistas, aunque Snowden nos ha demostrado que, de hecho, constantemente se ordena la entrega de todos los registros de las llamadas telefónicas de todos los ciudadanos de los Estados Unidos, a Verizon y a otras empresas.

Los activistas opositores y disidentes se ven en la necesidad de ocultar información a los Estados que están dispuestos a jugarles trucos sucios. La Unión Estadounidense por las Libertades Civiles (ACLU) ha demostrado la práctica sistemática del gobierno de los Estados Unidos de infiltrarse en los grupos disidentes pacíficos bajo el pretexto de que podría haber terroristas entre ellos. El punto en el que la vigilancia es excesiva se alcanza cuando el Estado puede averiguar quién se comunicó con un periodista o un disidente conocidos.

Una vez que se haya obtenido la información, será usada incorrectamente

Cuando la gente reconoce que el nivel general de vigilancia es excesivo, la respuesta inmediata consiste en proponer límites al acceso a los datos recopilados. Eso suena bien, pero no solucionará el problema en lo más mínimo, ni siquiera suponiendo que el Gobierno respete las reglas. La NSA ha engañado al tribunal de la Ley de Vigilancia de Inteligencia Extranjera (FISA), que manifestó ser incapaz de imputar efectivamente responsabilidades a la NSA. La sospecha de un delito será motivo para obtener el acceso, por lo que una vez que el denunciante haya sido acusado de «espionaje», la búsqueda del «espía» servirá de excusa para obtener el acceso al material recopilado.

En la práctica, no podemos esperar ni siquiera que las agencias estatales inventen excusas para atenerse a las normas de uso de los datos recopilados, puesto que las agencias estadounidenses ya mienten para ocultar que infringen las normas. Estas normas no se pensaron en serio para ser acatadas, son más bien un cuento de hadas en el que podemos creer si así lo deseamos.

Además, el personal de vigilancia del Estado hará un uso indebido de los datos por motivos personales. Algunos agentes de la NSA usaron los sistemas de vigilancia de los EE. UU. para rastrear a sus amantes —pasados, presentes o anhelados—, una práctica llamada «LOVEINT». La NSA afirma que ha descubierto y castigado estos incidentes en algunas ocasiones, pero no sabemos cuántas veces no los ha descubierto. Estos hechos no deberían sorprendernos, ya que la policía lleva tiempo haciendo uso de su acceso a los registros de las licencias de conducir para localizar a alguna persona atractiva, práctica conocida como «pasar una placa por una cita». Esta práctica ha aumentado con los nuevos sistemas digitales.En 2016, un fiscal fue acusado de falsificar firmas de jueces a fin de obtener autorización para pinchar el teléfono de la persona objeto de su obsesión romántica. La AP (Associated Press) ha conocido muchos otros casos en EE. UU..

Los datos obtenidos mediante la vigilancia siempre serán usados para otros propósitos, aunque esté prohibido. Una vez que los datos han sido recopilados y el Estado tiene la posibilidad de acceder a ellos, puede usarlos de muchas maneras temibles, como lo demuestran algunos ejemplos en Europa, EE. UU. y, más recientemente, en Turquía. (Las dudas de Turquía acerca de quién había utilizado realmente el programa Bylock no hizo más que agravar la deliberada injusticia fundamental de castigar a la gente arbitrariamente por haberlo utilizado).

Podemos pensar que nuestro gobierno no utilizará nuestros datos personales con fines represivos, pero no podemos confiar en ello, puesto que los gobiernos cambian. En 2021, muchos estados aparentemente democráticos están gobernados por personas con inclinaciones autoritarias, y los talibanes han tomado el control de los sistemas de identificación biométrica implantados a iniciativa de EE. UU. También el Reino Unido está elaborando una ley para reprimir las protestas no violentas que puedan causar «serias perturbaciones» Y en vista de lo que sabemos, EE. UU podría convertirse en 2025 en un Estado permanentemente represivo.

Es también probable que los datos personales recopilados por el Estado los consigan delincuentes informáticos externos capaces de saltarse las medidas de seguridad de los servidores, incluso informáticos al servicio de países enemigos.

Los gobiernos pueden fácilmente utilizar la capacidad de vigilancia masiva para subvertir directamente la democracia.

La vigilancia total que puede obtener el Estado le capacita para acometer una persecución indiscriminada, dirigida contra cualquier persona. Para garantizar el normal funcionamiento de la actividad periodística y de la democracia, debemos limitar la acumulación de datos que son de fácil acceso para el Estado.

Una protección robusta de la privacidad debe poner límites a la tecnología de recopilación de datos

La Electronic Frontier Foundation y otras organizaciones proponen una serie de principios jurídicos diseñados para impedir los abusos de la vigilancia masiva. Estos principios incluyen algo de importancia capital, la protección legal explícita de los denunciantes. En consecuencia, dichos principios serían adecuados para proteger las libertades democráticas, siempre y cuando se adopten completamente y se apliquen sin excepción para siempre.

No obstante, tales protecciones legales son precarias: como lo demuestra la historia reciente, pueden ser revocadas (como en el caso de la Ley de Enmiendas de la FISA), suspendidas o ignoradas.

Mientras tanto, los demagogos recurrirán a las excusas habituales como fundamento para la vigilancia total; cualquier ataque terrorista, aun cuando no mate más que a un puñado de personas, puede magnificarse para servir de justificación.

Si los límites de acceso a los datos se dejan de lado, será como si nunca hubieran existido: expedientes que se han ido acumulando durante años de repente estarían disponibles para un uso abusivo por parte del Estado y sus agentes y, en caso de que los datos hayan sido acumulados por empresas, también estarán disponibles para el abuso privado. Sin embargo, si detenemos la recolección de expedientes de todos, dichos expedientes no existirán, y no habrá manera de recopilarlos de forma retroactiva. Un nuevo régimen que no sea liberal tendría que implementar la vigilancia desde cero, y recoger los datos solo a partir de esa fecha. En cuanto a suspender o ignorar momentáneamente esta ley, la idea apenas tendría sentido.

En primer lugar, no sea incauto

Para preservar la privacidad, no debe descuidarla: es usted mismo el primero que tiene que salvaguardar su propia privacidad. Evite identificarse en los sitios web, acceda a los sitios con Tor y utilice navegadores que bloqueen los esquemas que usan para rastrear a los visitantes. Utilice GNU Privacy Guard para cifrar los correos electrónicos. Pague con dinero en efectivo.

Custodie sus propios datos, no los almacene en el «cómodo» servidor «en la nube» de alguna empresa. Sin embargo, confiar una copia de seguridad de los datos a un servicio comercial no presenta ningún riesgo, siempre y cuando antes de enviarla al servidor usted cifre todos los datos, incluyendo el nombre de los archivos, en su propio ordenador y utilizando software libre.

Por el bien de su privacidad, evite utilizar software que no es libre: si cede el control de las operaciones de su ordenador a las empresas informáticas, es probable que estas hagan que le espíen. Evite el servicio sustitutivo del software (SaaSS): además de ceder a otros el control sobre sus tareas informáticas, esto le obliga a enviar todos los datos pertinentes a la empresa que gestoina el servidor.

Proteja también la privacidad de sus amigos y conocidos. No revele los datos personales de esas personas excepto para indicar cómo contactarlos, y no entregue nunca, a ningún sitio web, su lista de direcciones electrónicas o los números de teléfono de sus contactos. No revele a empresas tales como Facebook ninguna información sobre sus amigos que ellos mismos podrían no querer publicar en un periódico. Mejor aún, no utilice Facebook para nada. Rechace los sistemas de comunicación que obligan a los usuarios a revelar sus nombres reales, aun cuando a usted no le importe revelar el suyo, pues tales sistemas presionan a la gente para que renuncie a su privacidad.

La protección de sí mismos es esencial, pero por muy rigurosas que sean las medidas que tome para protegerse, no serán suficientes para proteger su privacidad en los sistemas, o de los sistemas, que no le pertenecen. Cuando nos comunicamos con los demás, o cuando nos desplazamos por la ciudad, nuestra privacidad depende de las prácticas del entorno social. Podemos evitar algunos de los sistemas que vigilan nuestras comunicaciones y desplazamientos, pero no todos. Está claro que la mejor solución es lograr que todos estos sistemas dejen de vigilar a las personas que no sean legítimamente sospechosas.

Debemos diseñar todos los sistemas de modo que respeten la privacidad

Si no deseamos vivir en una sociedad de vigilancia total, debemos considerar la vigilancia como un tipo de contaminación social y limitar el impacto que cada nuevo sistema digital podría tener sobre la vigilancia, de la misma forma en que limitamos el impacto ambiental de las construcciones físicas.

Por ejemplo: los medidores «inteligentes» de electricidad se promocionan por su capacidad de enviar a la empresa de electricidad minuto a minuto datos acerca del consumo de electricidad del cliente, incluyendo la comparación del consumo de cada uno con el del resto de los usuarios en general. Su implementación se basa en la vigilancia general, pero no requiere de ninguna vigilancia. El promedio de uso en un vecindario residencial se podría calcular fácilmente si la empresa de electricidad dividiera el total del consumo por el número de abonados y enviara esta información a los medidores. Cada medidor podría comparar el consumo del cliente durante cualquier período de tiempo con el promedio del consumo en ese periodo. La misma utilidad, ¡sin vigilancia!

Debemos incorporar la privacidad en el diseño de todos nuestros sistemas digitales[1].

Remedio para la recolección de datos: dejarlos dispersos

Una manera de hacer que el monitoreo no invada la privacidad es mantener los datos dispersos y de difícil acceso. Las viejas cámaras de seguridad no representaban ninguna amenaza para la privacidad(*). Las grabaciones se almacenaban en los locales, donde se conservaban por unas pocas semanas como mucho. Debido a lo dificultoso que resultaba acceder a esas grabaciones, nunca se hizo de forma masiva; se accedía a las mismas solo en caso de que alguien denunciara algún delito. No sería factible recolectar físicamente millones de cintas cada día y verlas o copiarlas.

Hoy en día las cámaras de seguridad se han convertido en cámaras de vigilancia: están conectadas a Internet para que las grabaciones puedan ser recolectadas en un centro de datos y almacenadas para siempre. En Detroit, la policía presiona a los comerciantes para que les permitan acceder de forma ilimitada a sus cámaras de vigilancia de modo que puedan observar sus imágenes en cualquier momento. Esto ya es peligroso, pero será peor. Con los avances en las técnicas de reconocimiento facial, probablemente llegará el día en que se pueda rastrear continuamente en la calle a los periodistas sospechosos para ver con quiénes hablan.

Las cámaras conectadas a Internet a menudo tienen una pésima seguridad digital, lo que significa que cualquiera puede observar lo que ven esas cámaras. Esto hace de las cámaras conectadas a internet una grave amenaza para la seguridad así como para la privacidad. En aras de la privacidad, deberíamos prohibir el uso de cámaras que estén conectadas a Internet y situadas en los lugares y horarios en que el público entra y sale, excepto cuando se trate de cámaras que lleva la gente. Todos debemos tener la libertad de publicar fotos y grabaciones de vídeo ocasionalmente, pero se debe limitar la acumulación sistemática de tales datos en Internet.

(*) Doy por descontado que la cámara de seguridad está dirigida hacia el interior de una tienda o hacia la calle. Toda cámara dirigida por alguien hacia el espacio privado de otra persona constituye una violación de la privacidad, pero esa es otra cuestión.

Remedio para la vigilancia del comercio en Internet

La mayor parte de los datos recogidos proviene de la actividad digital de las personas. Normalmente los datos son recolectados primero por compañías. Pero cuando lo que está en juego es la privacidad y la democracia, no existe diferencia entre si la vigilancia la hace directamente el Estado o si de ello se encarga una empresa, porque el Estado puede acceder sistemáticamente a los datos recolectados por las empresas.

A través del programa PRISM, la NSA ha accedido a las bases de datos de muchas grandes corporaciones de Internet. La empresa AT&T ha guardado todos los registros telefónicos desde 1987 y los pone a disposición de la Brigada Antidroga (DEA) cuando se los solicita. Estrictamente hablando, el gobierno de los EE. UU. no posee esos datos, pero en términos prácticos bien podría poseerlos. Algunas compañías reciben elogios por negarse a facilitar al Gobierno, en la escasa medida en que pueden hacerlo, los datos que este les solicita, pero esto compensa solo en parte el daño que hacen al recopilar esos datos. Además, muchas de estas compañías hacen ellas mismas un uso inapropiado de esos datos o se lo facilitan a corredores de datos.

En consecuencia, el objetivo de hacer que el periodismo y la democracia sean seguros requiere que reduzcamos los datos sobre las personas que recolecta cualquier organización, no solo el Estado. Debemos rediseñar los sistemas para que no acumulen datos sobre los usuarios. Si necesitan datos digitales sobre nuestras transacciones, no se les debe permitir que los conserven por más tiempo del que sea necesario para tratar alguna situación relacionada con nosotros.

Uno de los motivos por los que Internet tiene este nivel de vigilancia es que los sitios web son financiados por publicidad basada en el monitoreo de las actividades y tendencias de los usuarios. Esto convierte una simple molestia —publicidad que podemos aprender a ignorar— en un sistema de vigilancia que perjudica a los usuarios, con o sin su conocimiento. Las compras por Internet también monitorean a los usuarios. Todos somos conscientes de que las «políticas de privacidad» son más excusas para violar la privacidad que compromisos para defenderla.

Podríamos solucionar estos dos problemas adoptando un sistema de pago anónimo (anónimo para quienes pagan, no queremos ayudar a quienes cobran a evadir impuestos). Bitcoin no es anónimo, aunque se están haciendo esfuerzos para idear métodos de pago anónimo. Sin embargo, la tecnología para crear dinero digital se desarrolló por primera vez en los años ochenta; el software de GNU para hacer esto se llama GNU Taler. Ahora solo necesitamos acuerdos comerciales adecuados y que el Estado no los obstruya.

Otro método posible para efectuar pagos anónimos es el uso de tarjetas telefónicas de prepago. Es más incómodo, pero muy sencillo de poner en práctica.

Otra amenaza de la recolección de datos personales es que los sistemas de seguridad son vulnerables, de modo que la información puede ser robada y utilizada indebidamente. Esto incluye los datos de las tarjetas de crédito de los usuarios. Un sistema anónimo de pago terminaría con este problema: una falla de seguridad en el sitio no puede hacer daño si el sitio no sabe nada de nosotros.

Remedio para la vigilancia en los viajes

Debemos hacer que los pagos mediante telepeaje sean anónimos (con dinero digital, por ejemplo). Los sistemas de reconocimiento de matrículas reconocen todas las placas de los vehículos y los datos se pueden conservar indefinidamente; se les debe requerir por ley que identifiquen y registren solo aquellas placas cuyos números estén en la lista de vehículos buscados por orden judicial. Una alternativa menos segura registraría todos los vehículos a nivel local, pero solo por unos días, y no pondría todos los datos a disposición en Internet; el acceso a los datos debe limitarse a la búsqueda de una lista de números de placa por orden judicial.

La lista de «prohibición de vuelo» de los EE. UU. es algo que debe abolirse, ya que supone la imposición de una pena sin juicio previo.

Es aceptable que exista un listado de personas a quienes se les debe inspeccionar con mayor atención, como así también sus equipajes, y los pasajeros anónimos de los vuelos nacionales podrían ser considerados como si estuvieran en esa lista. Es también aceptable prohibir el acceso a los vuelos a aquellos ciudadanos extranjeros que no tengan permiso para ingresar al país. Esto debería bastar para cualquier propósito legítimo.

Muchos sistemas de transporte colectivo se avalen de algún tipo de tarjeta inteligente o RFID para el pago. Estos sistemas recogen información personal: si tan solo una vez se comete el error de pagar de cualquier forma que no sea en efectivo, estos sistemas asocian permanentemente la tarjeta con el nombre del pasajero. Además, registran todos los viajes asociados con cada tarjeta. Las dos cosas unidas contribuyen a la vigilancia masiva. La recolección de datos debe ser reducida.

Los servicios de navegación también vigilan: la computadora del usuario le comunica al servicio de mapas la ubicación del usuario y la destinación seleccionada; a partir de ahí el servidor determina la ruta y la envía a la computadora del usuario para su visualización. Hoy en día es muy probable que el servidor memorice las ubicaciones del usuario, ya que no existe nada que lo impida. Esta vigilancia no es intrínsecamente necesaria y se podría evitar mediante un nuevo diseño: un programa libre instalado en la computadora del usuario podría descargar los datos del mapa que corresponden a las regiones pertinentes (si no lo ha descargado anteriormente), calcular la ruta y mostrarla, sin que el usuario tenga que comunicar a nadie en ningún momento el lugar donde se encuentra o a donde desea dirigirse.

Los sistemas de autoservicio para alquilar bicicletas, etc. pueden diseñarse de manera tal que la identificación de quien retira una bicicleta se conozca solamente en la estación donde esta se encuentra. A todas las demás estaciones llegará la notificación de que la bicicleta en cuestión ha sido retirada, de manera que cuando el usuario la devuelva en cualquier estación (en general, una diferente de donde la retiró), esa estación sabrá dónde y cuándo se retiró la bicicleta. Informará entonces a la estación inicial que la bicicleta está nuevamente disponible y también calculará la factura del usuario y la enviará (luego de esperar cierta cantidad de minutos) a la oficina principal, pasando por un anillo de estaciones para que la oficina principal no pueda saber de qué estación proviene la factura. Una vez que se haya finalizado este proceso, la estación donde fue restituida la bicicleta olvidaría todo lo relacionado con la transacción. Si la restitución de algún vehículo demora demasiado, la estación donde inicialmente se retiró puede informar a la oficina principal, y en ese caso podría también enviar inmediatamente los datos del prestatario.

Remedio para los expedientes de comunicaciones

Los proveedores del servicio de Internet ISP y las compañías telefónicas conservan mucha información de los contactos de sus usuarios (navegación, llamadas telefónicas, etc). Cuando se trata de teléfonos celulares, también registran la ubicación física del usuario. Conservan estos expedientes por largo tiempo: más de 30 años, en el caso de AT&T. Muy pronto registrarán también las actividades físicas. Parece ser que la NSA recoge los datos sobre la ubicación de los celulares en masa.

Las comunicaciones no monitoreadas son imposibles cuando los sistemas crean esos expedientes. Por eso debería ser ilegal crearlos o conservarlos. No se les debería permitir a los ISP ni a las compañías telefónicas conservar esta información por mucho tiempo, a menos que exista una orden judicial para vigilar a una cierta persona.

Esta solución no es completamente satisfactoria porque no evitaría que el gobierno físicamente recoja toda la información inmediatamente a medida que se genera, que es lo que hace Estados Unidos con algunas o todas las compañías telefónicas. Tendríamos que confiar en que se prohibiera por ley. Sin embargo, eso sería mejor que la situación actual, pues la legislación relevante, la «PAT RIOT Act» [1], no prohíbe claramente esta práctica. Además, si el gobierno retomara este tipo de vigilancia, no conseguiría los datos sobre todas las llamadas telefónicas anteriores a esa fecha.

Para conservar en privado la información de quiénes son las personas con las que usted intercambia correos electrónicos, una simple solución parcial es que tanto usted como los demás utilicen servicios de correo situados en algún país que jamás cooperaría con el Gobierno del país donde usted se encuentra, y que tales servicios implementen el cifrado de los datos para comunicar entre sí. Sin embargo, Ladar Levison (el dueño del servicio de correo Lavabit que el sistema de vigilancia de EE. UU. trató de corromper completamente) propone un método de cifrado más sofisticado mediante el cual el servicio de correo que usted utiliza podría conocer únicamente el hecho de que usted ha enviado un mensaje a algún usuario de mi servicio de correo, y mi servicio sabría únicamente que he recibido un correo que proviene de su servicio, pero sería difícil determinar que usted es el remitente y yo el destinatario.

Pero algo de vigilancia es necesaria

Para que el Estado pueda encontrar a los delincuentes tiene que tener la posibilidad de investigar delitos específicos, o sospechas de presuntos delitos específicos, por orden judicial. Con Internet, el poder de pinchar conversaciones telefónicas se extendería de forma natural al poder de pinchar las conexiones a Internet. Es fácil abusar de este poder por razones políticas, pero también es necesario. Afortunadamente, esto no haría posible encontrar a los denunciantes a posteriori si, como recomiendo, impedimos que los sistemas digitales acumulen información masiva a priori.

Los individuos con poderes especiales otorgados por el Estado, como los policías, renuncian a su derecho a la privacidad y deben ser monitoreados (de hecho, la policía tiene su propia jerga para el perjurio: «testimiento», dado que lo hacen con mucha frecuencia, en particular sobre manifestantes y fotógrafos ). En una ciudad de California donde se obligó a los policías a llevar puestas cámaras de video todo el tiempo, el uso de la fuerza disminuyó en un 60%. La Unión Estadounidense por las Libertades Civiles está a favor de esto.

Las corporaciones no son personas, y no tienen derechos humanos. Es legítimo solicitar a las empresas que publiquen los detalles de procesos que podrían causar daños químicos, biológicos, nucleares, físicos, informáticos (por ejemplo, DRM, gestión digital de restricciones) o políticos (por ejemplo, lobbying) a la sociedad, en cualquier nivel que sea necesario para el bien público. El peligro de estas operaciones (consideren el derrame de petróleo de BP, el accidente nuclear de Fukushima y la crisis fiscal de 2008) supera en mucho el del terrorismo.

De todos modos, el periodismo debe ser protegido de la vigilancia incluso cuando se lleva a cabo como parte de una actividad empresarial.

Conclusión

La tecnología digital ha ocasionado un inmenso incremento de los niveles de vigilancia sobre nuestros movimientos, acciones y comunicaciones. Ha ido mucho más allá de lo que experimentamos en la década de los noventa, y mucho más allá de lo que experimentó la población detrás de la Cortina de Hierro en los años ochenta, y los límites legales que se proponen sobre el uso de los datos acumulados por parte del Estado no modificarán la situación.

Las empresas están diseñando medios de vigilancia cada vez más invasivos. Hay quienes predicen que la vigilancia invasiva, ligada a empresas tales como Facebook, podría afectar profundamente el modo de pensar de las personas. Tales posibilidades son imprevisibles, pero el peligro para la democracia está fuera de discusión. Existe y es tangible hoy.

A menos que creamos que en el pasado nuestros países libres adolecieron de un grave déficit de vigilancia, y que deberíamos ser vigilados más de lo que lo fueron las poblaciones de la Unión Soviética y Alemania del Este, debemos revertir ese incremento. Para ello es necesario detener la recopilación de grandes cantidades de datos sobre los ciudadanos.

Nota

- A la condición de no ser monitoreado se le ha llamado alguna vez privacidad ambiental.

- En estos últimos años, el reconocimiento facial agrava el peligro de las cámaras de vigilancia. China ya identifica a la gente por su rostro con fines punitivos, e Irán planea utilizarlo para castigar a las mujeres cuya vestimenta no se ajuste a las normas que impone la religión.

Una versión de este artículo se publicó por primera vez en octubre de 2013, en Wired.

Notas de traducción

[1] Se refiere a la ley estadounidense llamada «PATRIOT Act». El nombre está formado por la palabra Act (ley, acto o acción) y la sigla que proviene de la frase Providing Appropriate Tools Required to Intercept and Obstruct Terrorism (proveer herramientas adecuadas para interceptar e impedir el terrorismo), término que también significa «patriota». Así, el nombre de esta ley se interpreta como «ley patriótica», o «ley del patriota». El autor se burla de ese significado añadiendo un espacio que divide la sigla en «PAT» (sobar, manosear) y «RIOT» (revuelta, rebelión).

También puede leer «A radical proposal to keep your personal data safe» (Una propuesta radical para preservar la seguridad de sus datos personales), publicado en The Guardian, en abril de 2018.